Люцифер имя в россии: «Джеймс Бонд, Мессия и Икея». Как живет пермский малыш, которого родители назвали Люцифером

«Джеймс Бонд, Мессия и Икея». Как живет пермский малыш, которого родители назвали Люцифером

Комсомольская правда

ОбществоО РАЗНОМ

Алена ОВЧИННИКОВА

28 февраля 2020 12:30

Мама мальчика прокомментировала Закон, запрещающий давать детям экзотические имена

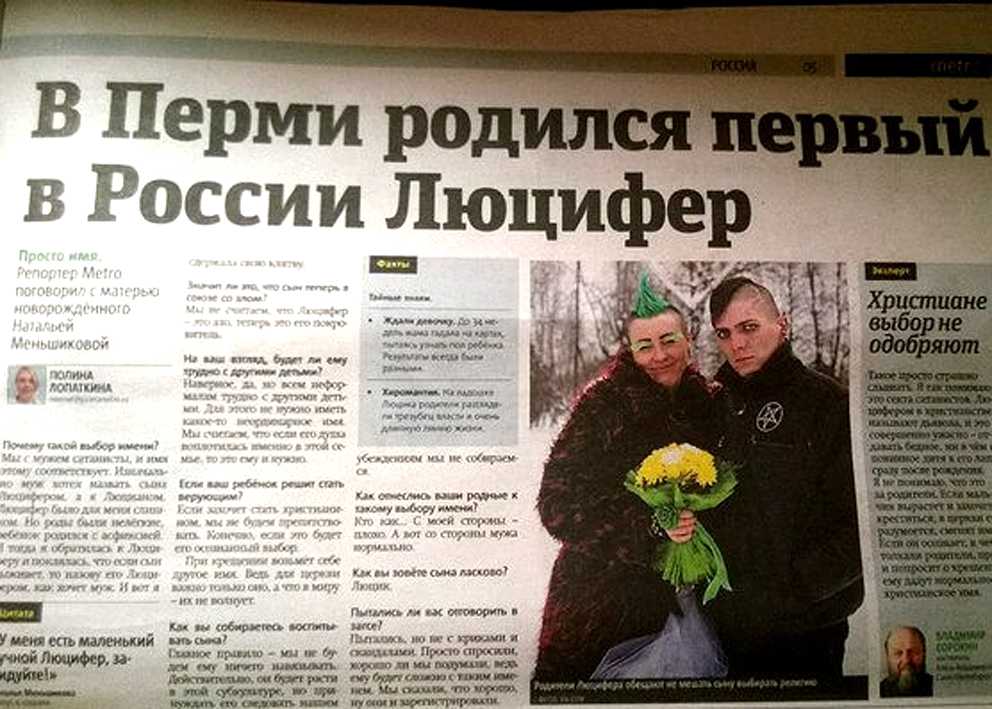

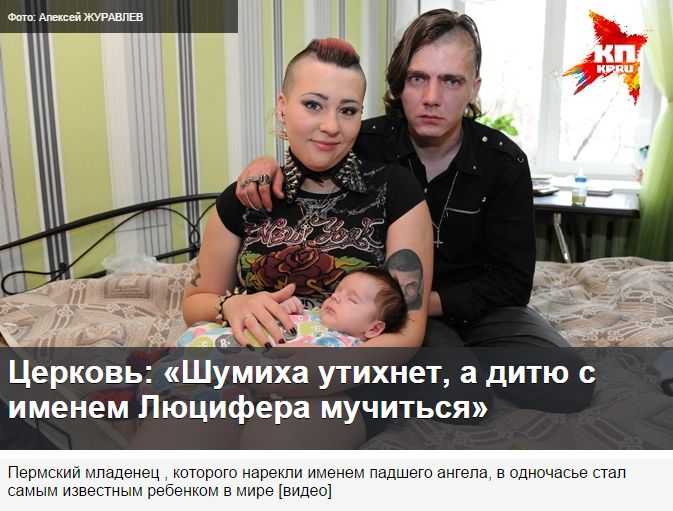

Пять лет назад пара пермяков устроила сенсацию российского масштаба, назвав сына Люцифером.Фото: Алексей ЖУРАВЛЕВ

— Эх, значит, я не смогу назвать своего сына Чемодан, — шутит знакомая, у которой детей пока нет, но имя будущему сыну – в шутку, конечно — она уже придумала.

Но некоторые мамы и папы совсем не шутят, выбирая имя своим новорожденным детям. Бэтмэн, Эрос, Мессия, Забава, Люцифер, а еще многослойные экзотические сокращения — Лука-Счастье Саммерсет Оушен или БОЧ рВФ 260602. Словом, бурная родительская фантазия порой зашкаливает до маразматических отметок. И некоторым, кстати, удается протащить подобную ересь в свидетельства о рождения своих чад.

Чтобы бедные детки, став старше, не столкнулись с многочисленными насмешками, в 2017 году в России был принят Закон, запрещающий давать младенцам столь необычные имена.

Люцифер из Перми отметил свой первый юбилей

— К «Закону о запрете имен» мы относимся очень отрицательно и рады, что успели назвать своего сына Люцифером до вступления его в силу, — поделилась с «Комсомолкой» Наталья Меньшикова, сейчас ее старшему сынишке Люцику почти пять с половиной лет.

Это сейчас пермячка, назвавшая своего первенца Люцифером, не общается с журналистами, а пять лет назад семья пермских сатанистов в буквальном смысле устроила сенсацию российского масштаба.

— У меня есть маленький ручной Люцифер, завидуйте, — написала она на своей странице в соцсетях и опубликовала свидетельство о рождении, где черным по белому написано «Люцифер Константинович, родился 11 сентября 2014 года».

В ЗАГСе родителей отговаривали от столь смелого шага, но мама и папа были непреклонны.

Регистраторы в ЗАГСе пытались отговорить родителей от такого вызывающего имени, объясняя, что в школе Люцифера непременно задразнят, но родители были непреклонны.

— Назвать так сына предложил муж, и поначалу этот выбор мне казался слишком смелым, но я тяжело рожала Люцика, он родился задохнувшимся и сутки жил, подключенный к аппарату искусственного дыхания, — объясняла Наталья. — И я обратилась за помощью к Люциферу. И мальчик выжил. Тогда я решила, что назову сына в честь его покровителя.

Через год в семье появился второй сын.

— Ну, разве может быть у Люцифера братик Васечка? – раздавала интервью женщина. – Своего второго сына мы назовем Вольдемар!

А три года назад в необычной пермской семье разразился скандал: родители-сатанисты узнали, что их бабушки-дедушки тайно окрестили мальчиков. После декретного отпуска Наталья вышла на работу и часто просила родственников посидеть с внуками. А те сговорились и сводили малышей в церковь. Позже заговорщики во всем признались и показали родителям нательные крестики и свидетельства о крещении. Люцифер после крещения стал носить имя Иван, а Вольдемар — Владимир.

— Случилось ужасное, мы получили нож в спину, наших детей, Люцифера и Вольдемара, тайно окрестили родственники, — рыдала Наталья в соцсетях.

Сейчас Люцик и Воля – так мальчиков сокращенно называют в их окружении — растут как обычные детишки. Ходят в детский сад, выступают на утренниках, поют песенки и читают стишки. А еще любят лепить, играть в конструктор и плавать в бассейне.

Воля и Люцик. Фото из архива редакции.

Принц Уильям или Мини-Купер

А на днях издание HuffingtonPost опубликовало список имен, которыми запрещено называть детей в разных странах мира. За тем, чтобы креативные мамы и папы не испортили будущее своим потомкам, строго следят государственные органы.

Лидером рейтинга, где семейные пары хотели бы дать своим карапузам необычные имена, стала Франция. Так, в 2015 году одна мамочка из Валансьена решила назвать дочь Нутелла, на суд постановил, что ребенок – это не торговая марка, и сократил имя до вместо имени, созвучного с шоколадной пастой, девочка будет носить сокращенную форму этого имени Элла.

Еще одна супружеская пара из Перпиньяна захотела назвать своего сына Принцем Уильямом, но суд тоже отклонил их просьбу, решив, что это имя принесет ребенку «пожизненную насмешку». Посовещавшись, родители попросили вписать имя ребенка в метрики как Мини-Купер, но и эта фантазия мамы и папы была отклонена судом.

Посовещавшись, родители попросили вписать имя ребенка в метрики как Мини-Купер, но и эта фантазия мамы и папы была отклонена судом.

У Натальи и Константина свадьба тоже была достаточно необычной. Фото: из архива редакции.

В 2015 году родители из Раисма попытались назвать свою дочь Fraise (фр. – «клубника»), объяснив, что хотели бы для своего ребенка что-то оригинальное, а не как у всех. Но судья посчитал, что это имя созвучно с жаргонной фразой «ramène ta fraise», которая грубо переводится с французского, как «тащи свою задницу сюда».

В Малайзии в список неподходящих имен для новорожденных включили Chow Tow (вонючая голова), Но-но-сор чай (безумный), Кхиоу Ху (горбун) и Воти (половой акт). Страна не позволяет родителям называть своих детей в честь животных, насекомых, фруктов, овощей, цветов, чисел или королевских титулов.

В Германии родителям не разрешают называть своих детей Адольф Гитлер. А в 2002 году турецкая пара, проживающая в Кельне, захотела назвать своего сына Усамой бен Ладеном, но суд отклонил это прошение из-за «очевидной связи с террористическими актами 11 сентября».

Гарри Поттер вне закона

Если власти страны не разрешили назвать малыша тем экзотическим именем, которое придумали мама и папа, то можно обойти запрет, переехав в другое государство.

Например, в 2001 и 2013 году в Новой Зеландии две семейные пары пытались назвать своих сыновей Мессией, но оба их запроса были отклонены. В США суд тоже сначала постановил, что семимесячный ребенок с именем Мессия должен сменить свое имя на Мартин.

— Слово «Мессия» — это титул, и этот титул заслужил только один человек, и этот человек — Иисус Христос, — торжественно провозгласил судья.

Но родителям ребенка удалось опротестовать это решение, и судья был уволен. Поэтому в 2018 году 1983 новорожденных мальчика и 33 девочки, рожденных в США, были названы Мессиями.

Популярно у американцев и имя Гермиона. Только в 2018 году так назвали 79 новорожденных девочек. А вот в Мексике и Гермиона, и Гарри Поттер вне закона. Власти страны считают прозвища из волшебного мира потенциальными основаниями для издевательств.

В список запрещенных имен в Мексике попали также Facebook, Twitter и Yahoo. Однако в других странах имя Facebook, судя по всему, разрешено. В 2011 году египетский отец дал своей новорожденной дочери имя Facebook в знак признания той роли, которую социальные сети сыграли в революции в Египте.

В 2017 году сразу несколько родителей во Франции захотели назвать своих сыновей Джихадом. И эти случаи сразу попали в заголовки газет. В итоге суд разрешил им назвать детей не Джихадом, а Джахидом.

За 12 лет 28 семейных пар из Новой Зеландии пожелали назвать своих дочерей Принцессами, но страна отклонила это имя, поскольку оно является официальным титулом. Зато в США в 2018 году 370 новорожденных девочек это имя официально получили.

КСТАТИ

Как еще запрещено называть малышей

Икея, Цианид, Плутон, Анус, Обезьяна, Бэтмен, Джеймс Бонд, Терминатор, Рокки и Рэмбо, Робокоп, Blu (англ. – «голубой»), Venerdi (англ. – «пятница»), Акума (яп. – «дьявол»), Гешер (иврит – «мост»).

– «дьявол»), Гешер (иврит – «мост»).

ЧИТАЙТЕ ТАКЖЕ:

Пара пермяков назвала сына… Люцифером

А сейчас домашние ласково именуют кроху Люциком (Подробнее…)

«Второго сына мы назовем в честь вампира, не Васей же назвать брата Люцифера»

Родители-сатанисты осенью ждут еще одного ребенка [фото, видео, аудио] (Подробнее…)

Родственники тайно окрестили пермских Люцифера и Вольдемара

Родители — сатанисты в шоке: они отреклись от бабушек-дедушек (Подробнее…)

Возрастная категория сайта 18+

Сетевое издание (сайт) зарегистрировано Роскомнадзором, свидетельство Эл № ФС77-80505 от 15 марта 2021 г.

И.О. ГЛАВНОГО РЕДАКТОРА — НОСОВА ОЛЕСЯ ВЯЧЕСЛАВОВНА.

И.О. шеф-редактора сайта — Канский Виктор Федорович

Сообщения и комментарии читателей сайта размещаются без

предварительного редактирования. Редакция оставляет за собой

право удалить их с сайта или отредактировать, если указанные

сообщения и комментарии являются злоупотреблением свободой

массовой информации или нарушением иных требований закона.

АО «ИД «Комсомольская правда». ИНН: 7714037217 ОГРН: 1027739295781

127015, Москва, Новодмитровская д. 2Б, Тел. +7 (495) 777-02-82.

Исключительные права на материалы, размещённые на интернет-сайте

www.kp.ru, в соответствии с законодательством Российской

Федерации об охране результатов интеллектуальной деятельности

принадлежат АО «Издательский дом «Комсомольская правда», и не

подлежат использованию другими лицами в какой бы то ни было

форме без письменного разрешения правообладателя.

Приобретение авторских прав и связь с редакцией: [email protected]

Запрещенные детские имена со всего мира

Общество

23 февраля 2020, 09:44

РИА «Новости»

Читать 360tv в

Выбрать имя для будущего ребенка задача для родителей непростая. Некоторым хочется, чтобы их чадо получило необычное имя. Но тут против могут выступить власти страны, где малыш появился на свет. HuffingtonPost собрал случаи с именами, которыми запретили называть детей в разных странах. «360» привел часть этих интересных историй.

«360» привел часть этих интересных историй.

Люцифер

Чиновники из немецкого города Кассель запретили семейной паре называть своего сына Люцифером. По законам страны, выбор имени для ребенка — это прерогатива мамы и папы. Однако властям разрешили вмешиваться, если по их мнению ребенок станет объектом насмешек из-за имени. Дело дошло до суда, где родители согласились изменить имя сына на Люциан.

В Новой Зеландии власти шесть раз отклонили заявки с именем Люцифер на с 2001 по 20 13 год. Исландия отказалась добавлять это имя в своей реестр. В России же с этим никаких проблем нет.

В 2014 году семья пермских сатанистов назвала сына Люцифером. Соответствующее свидетельство они получили в местном ЗАГСе.

Nutella

Назвать дочь в честь шоколадной пасты решила пара из Франции. Дело опять дошло до суда, где малышку переименовали в Эллу. В решении говорится, что Nutella — это торговая марка, а значит именем ребенка быть не может. Кроме того, такое имя испортит девочке жизнь, потому что ее станут постоянно обзывать.

Ikea

Как ни странно, но так называть дочерей запретили в Швеции. В 1982 году там приняли закон, который запретил выбирать имена детям, которые могут вызвать неудобство. Изначально его принимали ради королевской семьи, чтобы в стране не было большого количества тезок принцев и принцесс. Но со временем закон стали использовать, чтобы свести к минимуму неловкость, связанную с именами.

Мессия

В Новой Зеландии дважды отклонили просьбу разных семей назвать своих детей Мессиями. В США история с запретом этого имени получила неожиданное продолжение. В 2013 году судья в Восточном Теннесси своим решением поменял имя семимесячного мальчика с Мессия на Мартин. Она пояснила, что ««Мессия — это титул, который носит Христос».

Родители подали апелляцию и выиграли. Случай стал прецедентным. В 2018 году почти две тысячи новорожденных американцев назвали Мессиями.

Talula Does the Hula From Hawaii

В 2008 году девятилетнюю жительницу Новой Зеландии отдали под опеку, чтобы изменить ей имя. Родители назвали дочь Talula Does the Hula From Hawaii (Талула делает гавайскую хулу) (Хула — традиционный танец гавайских народов, где женщины качают бедрами из стороны в сторону. Иногда словом «хула» называют и просто танцевальное движение — прим.ред. ).

Родители назвали дочь Talula Does the Hula From Hawaii (Талула делает гавайскую хулу) (Хула — традиционный танец гавайских народов, где женщины качают бедрами из стороны в сторону. Иногда словом «хула» называют и просто танцевальное движение — прим.ред. ).

Решение о том, чтобы передать ребенка опеке, принял суд по семейным делам. Там отметили, что родители девочки показали, что не думали о дальнейшей судьбе ребенка, когда выбирали имя и чуть не сделали ее изгоем общества.

Venerdi

На смене этого имени настояли итальянские власти. В переводе на русский язык Venerdi означает пятница. Чиновники напомнили, что так звали слугу в книге Даниеля Дефо «Робинзон Крузо», а значит это унижает ребенка.

Однако адвокат родителей пояснил, что они просто хотели назвать ребенка оригинальным именем и не подразумевали ничего плохого. «Мальчика назвали в честь дня недели и не думали о герое книги», — заявил он. Однако суд решил, что имя ребенку нужно поменять. Сейчас мальчика зовут Грегорио, потому что он родился в день этого святого.

Fraise

Игра слов стала причиной переименования дочери пары из Франции. Имя Fraise означает «клубника». Однако когда родители принесли заявление им пояснили, что так называть девочку нельзя. Чиновники объяснили, что в сленге есть фраза, которая звучит как ramеne ta fraise, в переводе «тащи свою задницу». В итоге девочку назвали Fraisine.

Brfxxccxxmnpcccclllmmnprxvclmnckssqlbb11116

Пара шведских художников из города Хальмстада потребовали, чтобы из сына записали в свидетельство о рождении указанным словом из 43 букв и цифр. Они пояснили, что сын — это их художественное творение, которое они называют, как хотят. При этом дома мальчика называли Альбин. Суд отклонил их предложение, чтобы в документах у мальчика было это странное слово. Когда родители подали апелляцию их оштрафовали.

Blu

В Милане семейная пара не смогла назвать свою дочь Blu (синий). Суд отказал, так как в 2000 году в стране вступил в силу закон, в котором говорилось, что имя ребенка должно соответствовать его полу. Родителям пояснили, что имя основано на слове «синий» и его нельзя однозначно отнести к женскому полу. Им предложили поменять имя дочери прямо на слушаниях.

Родителям пояснили, что имя основано на слове «синий» и его нельзя однозначно отнести к женскому полу. Им предложили поменять имя дочери прямо на слушаниях.

Цианид

Мать-одиночка из Уэльса решила назвать новорожденную дочь Цианидом. По какой причине — неизвестно. Возможно женщина решила, что ребенок отравит ей жизнь. Однако младенца защитили власти. Они пояснили, что редко вмешиваются в дела с именами детей, но в этом случае они не стали молчать. «Мы не дадим причинить девочке эмоциональный вред, который она понесет, если ее назовут Цианидом», — заявили чиновники.

Гарриет

Казалось бы, ничего необычного в этом имени нет. Но так хотели назвать свою дочь родители в Исландии. Это страна, где правила для имен детей очень жесткие. В национальном реестре страны есть два списка в одном 1853 женских имени, в другом 1712 мужских имен. Все они утверждены. Если имени ребенка нет в списках, то его можно утвердить у специального комитета, который занимается сохранением исландского языка. По словам отца Гарриет, он уроженец Британии, ему отказали, так как имя несовместимо с произношением слов на исландском.

По словам отца Гарриет, он уроженец Британии, ему отказали, так как имя несовместимо с произношением слов на исландском.

Авторы:

Анатолий Минкин

Дети

как жить ребенку со странным именем?

Главная

Родителям

Как воспитывать ребенка?

Сталин, Золушка и Люцифер: как жить ребенку со странным именем?

- Теги:

- Рекомендации специалистов

- 0-1 год

- 1-3 года

- 3-7 лет

- 7-12 лет

- подросток

Не так давно СМИ облетела новость: в Воронеже родился мальчик, которого родители назвали Сталиным. Теперь он сможет дружить с Крымом, Люцифером, Золушкой, Солнышком и другими своими ровесниками, чьи имена шокировали работников ЗАГСа. Зачем же родители дают детям подобные имена и как потом ребенку жить с этим? Давайте разбираться вместе.

По статистике ЗАГСов, самые популярные в России имена – Александр, Артем, Максим, Даниил и Дмитрий, у девочек – София, Мария, Анна, Анастасия и Виктория.

С одной стороны, можно понять стремление родителей дать ребенку необычное звучное имя, которое бы подчеркивало его уникальность., Но если одни мамы и папы, желая выделиться, довольствуются тем, что дают ребенку международное имя (например, Мишель) или вспоминают хорошо забытое старое (Платон, Мирон, Захар), то другие вообще ни в чем не ограничивают свои фантазии, и на свет появляются Джазы, Радости, Меркурии.

Несколько лет тому назад один из московских ЗАГСов зарегистрировал мальчика с именем Севастополь и девочек с именами Алена-Цветочек и Алиса-Нефертити. А теперь представьте, как будет чувствовать себя Цветочек, если станет каким-нибудь солидным начальником или врачом-хирургом?

Психологи утверждают: ребенку со странным именем сложнее адаптироваться в обществе, чем «обыкновенным» детям. Он становится объектом насмешек в детском саду и в младших классах школы, причем даже взрослые нет-нет да и усмехнутся, встретив в коллективе какого-нибудь Драздрамыка.

Ребенок может подсознательно думать, что смеются не только над его именем, а над ним самим, что это он плохой, недостойный. Отношение к своему имени будет влиять на отношение ребенка к себе в целом.

Малыш может стать замкнутым, закомплексованным. Одним словом, он столкнется в коллективе с теми же проблемами, с какими сталкиваются, например, дети с физическими недостатками. Хотите ли вы такого для своего ребенка?

Конечно, при получении паспорта уже повзрослевший ребенок сможет изменить свои ФИО, вот только детские травмы останутся с человеком на всю жизнь. Нередко носители редких имен вырастают либо людьми замкнутыми и чересчур стеснительными, либо, наоборот, агрессивными и жесткими.

Отношения с родителями у таких людей складываются не лучшим образом: подсознательно они винят в своих неудачах родителей, и на протяжении жизни не могут избавиться от этого чувства.

Родители тоже, как правило, начинают жалеть о том, что дали ребенку странное имя. Психологи уверены: мамам и папам, стремящимся назвать чадо Ауди или Баунти, необходима помощь специалистов. Часто это закомплексованные люди, которые пытаются самоутвердиться за счет своего ребенка. Выделяя его из общей массы странным именем, они как будто выделяются сами. Такие люди любят быть на виду, любят эпатировать, идти вразрез с обществом, но часто это говорит о том, что родители неудовлетворены тем, как сложилась их жизнь, и эта внутренняя неудовлетворенность делает их похожими на подростков. Возможно, им не хватает свободы или они занимаются по жизни не тем, чем хотели бы.

Психологи уверены: мамам и папам, стремящимся назвать чадо Ауди или Баунти, необходима помощь специалистов. Часто это закомплексованные люди, которые пытаются самоутвердиться за счет своего ребенка. Выделяя его из общей массы странным именем, они как будто выделяются сами. Такие люди любят быть на виду, любят эпатировать, идти вразрез с обществом, но часто это говорит о том, что родители неудовлетворены тем, как сложилась их жизнь, и эта внутренняя неудовлетворенность делает их похожими на подростков. Возможно, им не хватает свободы или они занимаются по жизни не тем, чем хотели бы.

В любом случае дать ребенку странное имя – это форма бунта, по этой же причине тинейджеры красят волосы в синий цвет и надевают несуразную одежду.

Родителям, желающим выделить своего ребенка, стоит уметь находить компромиссы: среди традиционных имен можно встретить немало редких или вышедших из обихода – вот на них и стоит обратить внимание, если очень не хочется, чтобы на оклик вашего малыша оборачивалась половина детей в песочнице. Сейчас, например, вновь возрождается имя Тихон, которое до 2006 года было практически забыто. Пока Тихонов немного, но при этом это имя вряд ли у кого-то вызовет удивление – так что креативные родители могут взять его себе на заметку.

Сейчас, например, вновь возрождается имя Тихон, которое до 2006 года было практически забыто. Пока Тихонов немного, но при этом это имя вряд ли у кого-то вызовет удивление – так что креативные родители могут взять его себе на заметку.

Если же так вышло, что рядом с вами живет маленький Люцифер (либо вы сами так назвали сына), то помогите ему справиться с трудностями, которые ждут малыша во дворе. Научите его не реагировать на насмешки и обзывательства. Обидчику будет просто неинтересно дразнить того, кто ему не отвечает. Такой прием называется «открытая дверь»: какой смысл ломиться в дверь и стучать по ней кулаками, если она открыта? И, конечно, как можно чаще хвалите Люцифера, чтобы он помнил: объект насмешек ни он сам, а всего лишь его странное имя.

Дорогие будущие родители, перед тем, как зарегистрировать ребенка в ЗАГСе, помните, что имя должны произносить с уважением, а не насмешкой.

Юлия Шершакова

Какие из вас получатся родители?

Каждая семейная пара знает, что к родительству нужно подходить осознанно, ответственно и готовиться к появлению ребенка на свет следует заранее. Портал Я – родитель предлагает пройти тест, который покажет, насколько вы готовы стать родителями.

Портал Я – родитель предлагает пройти тест, который покажет, насколько вы готовы стать родителями.

Пройти тест

Commentary: российская «Сатана 2» и новая ракетная гонка

Автор Peter Apps, Commentary

Чтение за 7 минут

В пятницу Россия запустила самую большую баллистическую ракету в истории. По словам Москвы, ракета «Сармат» весом 200 тонн, которую западные оборонные аналитики назвали «Сатана-2», является первой ракетой с достаточной дальностью полета, чтобы поразить любое место на земле с одной точки пуска.

Слайд-шоу ( 2 изображения )

Испытание, о котором объявил президент Владимир Путин, который также упомянул ракету в своем ключевом предвыборном выступлении в прошлом месяце, представляло недвусмысленную угрозу врагам России, особенно Соединенным Штатам. С момента окончания холодной войны три десятилетия назад американские военные были бесспорным лидером, когда речь шла о ракетах и технологиях, позволяющих нанести удар по любой точке планеты. Однако неожиданно Вашингтон сталкивается с миром, в котором его величайшие потенциальные противники вложили значительные средства в оружие большой дальности.

Однако неожиданно Вашингтон сталкивается с миром, в котором его величайшие потенциальные противники вложили значительные средства в оружие большой дальности.

При всем внимании к северокорейским ракетным испытаниям и испытаниям боеголовок, Пхеньян на самом деле только догонял технологии более авторитетных ядерных сверхдержав, приобретенных в 1950-х и 1960-х годах. Россия и Китай, напротив, продвинулись вперед с новым поколением вооружений. Обе страны сосредоточились на новых ракетах с ядерными боеголовками наземного и морского базирования, нацеленных на пересечение континентов.

Как и беспокойство Пентагона, новое оружие также включает в себя меньшие быстрые ракеты, от которых, возможно, невозможно уклониться, для уничтожения американских самолетов, кораблей и особенно авианосцев, возможно, самого мощного символа мировой мощи Америки.

Невозможно сказать, насколько хорошо они будут работать на практике, хотя одного их существования может быть достаточно, чтобы удержать врагов от риска драки или вмешательства в более мелкие конфликты. Даже если новое оружие оправдает ожидания, Россия и Китай по-прежнему в целом отстают от Соединенных Штатов, которые на сегодняшний день занимают лидирующие позиции в мире по расходам на военные нужды.

Даже если новое оружие оправдает ожидания, Россия и Китай по-прежнему в целом отстают от Соединенных Штатов, которые на сегодняшний день занимают лидирующие позиции в мире по расходам на военные нужды.

В последнее десятилетие Москва и Пекин уделяли особое внимание своим подводным лодкам с баллистическими ракетами, инвестируя в новые суда, базы и ракеты. Но ни один из них не соответствует масштабу, досягаемости и живучести более крупного флота атомных подводных лодок ВМС США, несущих баллистические ракеты. У них также нет аналога американскому бомбардировщику-невидимке B-2, способному поразить любую точку мира незамеченным без предупреждения.

Но баланс смещается. Военные планировщики в России и Китае внимательно изучили военное превосходство США и рассматривают передовые ракетные технологии как простой способ перехитрить это превосходство.

Некоторые из этих ракет уже могут быть в рабочем состоянии, и в случае конфликта они будут представлять серьезную угрозу для вооруженных сил США. «Сармат», испытательный запуск которого состоялся в пятницу, должен заменить российские ракеты старшего поколения в 2020-х годах.

«Сармат», испытательный запуск которого состоялся в пятницу, должен заменить российские ракеты старшего поколения в 2020-х годах.

В понедельник Россия объявила, что она также испытала свою противоракетную ракету А-135, уже развернутую вокруг Москвы. Такие системы — аналог американских противоракет, развернутых в настоящее время в Европе и Азии, — скорее всего, смогут сбить только несколько приближающихся боеголовок. Но они и аналогичное китайское оружие могут нанести ущерб спутникам, на которые полагаются западные силы.

Российские военные заявляют, что их новая противокорабельная ракета «Циркон» способна развивать скорость свыше 4000 миль в час, что примерно в шесть раз превышает скорость звука. Если это правда, то «Циркон» превзойдет все, что есть в арсенале США, и его будет практически невозможно перехватить. За последние два года Китай продемонстрировал собственную коллекцию ракет средней дальности, одну из которых назвали «убийцей авианосцев» за ее предполагаемую способность уничтожать крупнейшие военные корабли Соединенных Штатов.

Обе страны также резко увеличили инвестиции в противовоздушную оборону и зенитно-ракетные комплексы, чтобы ограничить возможности Соединенных Штатов действовать над территорией противника в военное время. Россия экспортирует такие системы некоторым наиболее вероятным врагам Вашингтона, включая Иран и Сирию.

На своей территории и Россия, и Китай рассматривают ракетные технологии как ключ к оттеснению США и их союзников. Считается, что Китай устанавливает такие системы на сети искусственных островов, которые он строит, чтобы доминировать в Южно-Китайском море. Москва неоднократно говорила о размещении своих сверхточных ракет «Искандер» в своем калининградском анклаве между Польшей и Литвой, а также в направлении своей границы с Китаем — напоминание о том, что она рассматривает Пекин как потенциального врага, а также как союзника.

Способные нести как атомные, так и обычные боеголовки, «Искандеры» являются основной причиной, по которой восточноевропейские государства хотели бы, чтобы Соединенные Штаты разместили в своих странах больше ракет ПВО Patriot. Любые подобные шаги, скорее всего, еще больше усугубят гонку вооружений.

Любые подобные шаги, скорее всего, еще больше усугубят гонку вооружений.

Эта эскалация происходит в опасное время. Кибератаки и другие новые формы конфронтации по всему миру меняют представление о том, что значит быть на войне. В сочетании с возвращением этого ракетного состязания в стиле холодной войны мир, возможно, движется к весьма обескураживающему равновесию ужаса.

Об авторе

Питер Аппс (Peter Apps) — обозреватель Reuters по международным вопросам, пишет о международных делах, глобализации, конфликтах и других вопросах. Он является основателем и исполнительным директором Проекта по изучению 21 века; PS21, вненациональный, беспартийный, внеидеологический аналитический центр. До этого он 12 лет работал репортером Reuters, освещая вопросы обороны, политические риски и развивающиеся рынки. С 2016 года он является членом резерва британской армии и Лейбористской партии Великобритании. @pete_apps

Мнения, выраженные в этой статье, не совпадают с мнением Reuters News.

Насколько смертоносна путинская ядерная ракета «Сатана-2»?

19 июля 2018 года в России завершились сбросовые испытания сверхтяжелой жидкостной баллистической ракеты РС-28 «Сармат».

(Изображение предоставлено информационным агентством ИТАР-ТАСС/Alamy Live News)

Россия успешно испытала новую межконтинентальную баллистическую ракету, способную запускать ядерные боеголовки в любой точке земного шара, но Пентагон заявил, что она не представляет угрозы для Соединенных Штатов или их союзников.

В телеобращении после сообщения о пуске ракеты в среду (20 апреля) президент России Владимир Путин хвастался, что ракета, официально названная РС-28 «Сармат» и получившая в НАТО прозвище «Сатана II», не имеет аналогов нигде в мире. и заставит противников «дважды подумать», прежде чем угрожать России.

Но насколько ракета с дьявольским прозвищем увеличивает ядерную угрозу России? Ракета «Сармат», впервые представленная Путиным в обращении к нации в 2018 году как ракетно-ядерная технология «следующего поколения», имеет длину 116 футов (35,3 метра) и весит 220 тонн (200 метрических тонн).

Связанный: Сколько существует ядерного оружия?

Россия начала разработку ракеты в начале 2000-х годов, и она может нести до 15 легких ядерных боеголовок в комплексе, известном как РГЧ (многоцелевая головная часть с независимым наведением). По данным Центра по контролю над вооружениями и нераспространению, РГЧ — это тип ракеты, впервые созданный в начале 1960-х годов и предназначенный для того, чтобы межконтинентальная баллистическая ракета (МБР) могла направлять несколько боеголовок к различным целям.

Ракета «Сармат» была разработана для замены нынешней российской межконтинентальной баллистической ракеты — устаревшей советской эпохи Р-36 или «Воевода», которую НАТО прозвала «Сатана». Кроме того, предполагаемая дальность действия новой ракеты составляет от 6 200 до 11 180 миль (от 10 000 до 18 000 км), что больше, чем у «Воеводы», от 6 340 до 9 940 миль (от 10 200 до 16 000 км), по данным Центра стратегических и международных исследований США. (КСИС).

(КСИС).

В ходе испытаний, проведенных в среду, Россия заявила, что ракета «Сармат» была запущена с космодрома Плесецк и что ее «учебные боеголовки» поразили заданные цели на ракетном полигоне Кура на Камчатке, сообщают Defense News. После испытаний Путин заявил, что ракета «способна преодолеть все современные средства противоракетной обороны». Он также подчеркнул, что комплектующие для «Сармата» производятся исключительно внутри страны, что, по его словам, «упростит его массовое производство и ускорит процесс обеспечения им РВСН».

Но, несмотря на зловещие слова Путина, пресс-секретарь Пентагона Джон Кирби заявил в заявлении в среду, что испытательный пуск «не был сочтен американской разведкой угрозой для Соединенных Штатов или их союзников».

«Россия должным образом уведомила Соединенные Штаты в соответствии с их обязательствами по новому договору СНВ о том, что она планирует провести испытания этой межконтинентальной баллистической ракеты», — добавил Кирби. «Такие испытания являются обычным делом и не стали неожиданностью».

«Такие испытания являются обычным делом и не стали неожиданностью».

Если сравнивать только ракеты шахтного базирования, новая российская ракета выглядит грозно. По данным CSIS, он может запускать максимальную полезную нагрузку мощностью примерно 50 мегатонн в тротиловом эквиваленте по сравнению с американским Minuteman III, максимальная полезная нагрузка которого составляет 1,425 мегатонны. Не меньшее беспокойство вызывает заявленная Россией гиперзвуковая мощность, что означает, что она способна разгонять некоторые ракеты быстрее, чем 5 Маха (3836 миль в час) на пути к своим целям. Сейчас и Россия, и Китай заявляют, что имеют на вооружении ракеты с гиперзвуковой мощностью.

С 2010 года США провели 17 различных испытаний гиперзвуковых ракет, 10 из которых оказались неудачными. Последнее испытание концепции гиперзвукового воздушно-реактивного оружия (HAWC), разработанной компанией Lockheed Martin, состоялось где-то в середине марта 2022 года и прошло успешно.

Для проведения испытания компания Lockheed Martin и Агентство перспективных оборонных исследовательских проектов (DARPA) сбрасывали прототип ракеты с самолета-носителя, а затем форсировали ее с помощью ГПВРД, чтобы она «быстро разгонялась и поддерживала крейсерскую [скорость] выше, чем 5 Маха (в пять раз больше скорости звука) в течение длительного периода времени. Аппарат достиг высоты более 65 000 футов [19].812 метров] и пролетел более 300 морских миль [555,6 км]», — говорится в заявлении представителей DARPA. Ракета еще не принята на вооружение.

Аппарат достиг высоты более 65 000 футов [19].812 метров] и пролетел более 300 морских миль [555,6 км]», — говорится в заявлении представителей DARPA. Ракета еще не принята на вооружение.

могут быть уверены в преимуществе первого удара.Другие действующие межконтинентальные баллистические ракеты США — UGM-133 Trident II D5 — оснащены подводными лодками в качестве РГЧ, которые могут стрелять до восьми боеголовок на расстоянии от 1240 до 7460 миль (от 2000 до 12000 км). и может делать это из любой точки мира.

ДОПОЛНИТЕЛЬНОЕ СОДЕРЖАНИЕ

Кроме того, Малкольм Чалмерс, заместитель генерального директора британского оборонного аналитического центра Королевского института объединенных вооружений (RUSI), , сказал , что Россия обладает крупнейшим в мире ядерным арсеналом с «уже значительным разрушительным потенциалом. » Несмотря на увеличение разрушительной силы, новая российская ракета мало что добавляет к той опасности, которую уже представляет существующий в России ядерный арсенал.

«Россия и западные ядерные державы имели возможность уничтожить друг друга с тех пор, как более 60 лет назад они приобрели стратегические ядерные бомбардировщики, а затем и межконтинентальные баллистические ракеты», — Джулиан Льюис, председатель комитета парламента Великобритании по разведке и безопасности. , заявил UK Telegraph. «Добавление Путиным этой новой ракеты к его уже существовавшим «избыточным» средствам абсолютно не влияет на эффективность наших подводных лодок ядерного сдерживания Trident».0003

По данным Ассоциации по контролю над вооружениями, из общего числа ядерных боеголовок в мире, которое насчитывает около 13 080, Россия заявляет, что у нее 6 257, а Соединенные Штаты — 5 550. На третьем месте по количеству ядерных боеголовок находится Китай (350).

США планируют модернизировать одну из своих межконтинентальных баллистических ракет. По данным Defense News, Minuteman III, которому пять десятилетий, будет заменен на LGM-35A Sentinel стоимостью 100 миллиардов долларов, начиная с 2029 года.

Первоначально опубликовано на Live Science.

Бен Тернер — штатный писатель Live Science из Великобритании. Он занимается физикой и астрономией, а также другими темами, такими как технологии и изменение климата. Он окончил Университетский колледж Лондона со степенью в области физики элементарных частиц, прежде чем стать журналистом. Когда он не пишет, Бен любит читать литературу, играть на гитаре и смущать себя шахматами.

новых гибридных вредоносных программ для криптоджекинга и DDoS, использующих серьезные и критические уязвимости для заражения устройств Windows

Этот пост также доступен в:

日本語 (яп.)

Резюме

29 мая 2020 г. исследователи подразделения 42 обнаружили новый вариант гибридного вредоносного ПО для криптоджекинга в результате многочисленных инцидентов эксплуатации CVE-2019-9081 в дикой природе. При ближайшем рассмотрении выяснилось, что вредоносное ПО, которое мы назвали «Lucifer», способно проводить DDoS-атаки и оснащено всевозможными эксплойтами против уязвимых хостов Windows. Первая волна кампании остановилась 10 июня 2020 года. Затем злоумышленники возобновили свою кампанию 11 июня 2020 года, распространяя обновленную версию вредоносного ПО и сея хаос. Образец составлен в четверг, 11 июня 2020 г., 10:39:47 PM UTC и перехвачен межсетевым экраном нового поколения Palo Alto Networks. На момент написания статьи кампания все еще продолжается.

Первая волна кампании остановилась 10 июня 2020 года. Затем злоумышленники возобновили свою кампанию 11 июня 2020 года, распространяя обновленную версию вредоносного ПО и сея хаос. Образец составлен в четверг, 11 июня 2020 г., 10:39:47 PM UTC и перехвачен межсетевым экраном нового поколения Palo Alto Networks. На момент написания статьи кампания все еще продолжается.

Люцифер достаточно силен в своих возможностях. Он не только способен сбрасывать XMRig для криптоджекинга Monero, но также способен выполнять операции управления и контроля (C2) и самораспространение за счет использования множества уязвимостей и подбора учетных данных. Кроме того, он сбрасывает и запускает бэкдор EternalBlue, EternalRomance и DoublePulsar против уязвимых целей для заражения интрасети.

Исчерпывающий список вооруженных эксплойтов включает CVE-2014-6287, CVE-2018-1000861, CVE-2017-10271, уязвимости ThinkPHP RCE (CVE-2018-20062), CVE-2018-7600, CVE-2017-9791, CVE-2019-9081, PHPStudy Backdoor RCE, CVE-2017-0144, CVE-2017-0145 и CVE-2017-8464. Эти уязвимости имеют либо «высокий», либо «критический» рейтинг из-за их простого характера использования и их огромного воздействия на жертву. После использования злоумышленник может выполнять произвольные команды на уязвимом устройстве. В этом случае целями являются хосты Windows как в Интернете, так и в интрасети, учитывая, что злоумышленник использует утилиту certutil в полезной нагрузке для распространения вредоносного ПО. К счастью, исправления для этих уязвимостей легко доступны.

Эти уязвимости имеют либо «высокий», либо «критический» рейтинг из-за их простого характера использования и их огромного воздействия на жертву. После использования злоумышленник может выполнять произвольные команды на уязвимом устройстве. В этом случае целями являются хосты Windows как в Интернете, так и в интрасети, учитывая, что злоумышленник использует утилиту certutil в полезной нагрузке для распространения вредоносного ПО. К счастью, исправления для этих уязвимостей легко доступны.

Хотя уязвимости, которыми злоупотребляет эта вредоносная программа, и тактика атаки, используемая этой вредоносной программой, не являются чем-то оригинальным, они еще раз доносят сообщение до всех организаций, напоминая им, почему чрезвычайно важно поддерживать системы в актуальном состоянии, когда это возможно, устранять слабые учетные данные и иметь слой защиты для уверенности.

На момент написания этого блога кошелек XMR заплатил 0,493527 XMR, что составляет примерно 32 доллара США.

Межсетевые экраны следующего поколения Palo Alto Networks могут обнаруживать и блокировать все попытки эксплойтов от этого семейства вредоносных программ.

В этом блоге содержится подробный анализ Lucifer и сравнение версии 1 и версии 2.

Lucifer: кампания по криптоджекингу и DDoS-атакам

Небольшое примечание к названию: хотя автор вредоносной программы назвал свою вредоносную программу Satan DDoS, существует еще одна вредоносная программа. , Satan Ransomware, уже носящий это коварное имя. Во избежание путаницы этой вредоносной программе был присвоен альтернативный псевдоним. В результате сохранения верности уникальным строкам в двоичном файле мы называем это Люцифером.

В нашем исследовании мы выявили две версии Люцифера. Сначала мы сосредоточимся на версии 1, а затем остановимся на изменениях, внесенных в версию 2, в следующем разделе.

Люцифер содержит три раздела ресурсов, каждый из которых содержит двоичный файл для определенной цели. Раздел ресурсов X86 содержит упакованную UPX версию x86 XMRig 5.5.0. Раздел ресурсов X64 содержит упакованную UPX x64-версию XMRig 5.5.0. Раздел SMB содержит бинарник, в котором много эксплойтов Equation Group, таких как EternalBlue и EternalRomance, и, конечно же, печально известный бэкдор-имплантат DoublePulsar.

Раздел ресурсов X86 содержит упакованную UPX версию x86 XMRig 5.5.0. Раздел ресурсов X64 содержит упакованную UPX x64-версию XMRig 5.5.0. Раздел SMB содержит бинарник, в котором много эксплойтов Equation Group, таких как EternalBlue и EternalRomance, и, конечно же, печально известный бэкдор-имплантат DoublePulsar.

X86: 8edbcd63def33827bfd63bffce4a15ba83e88908f9ac9962f10431f571ba07a8

X64: Ac530d542a755ecce6a656ea6309717ec222c34d7e34c61792f3b350a8a29301

SMB: 5214f356f2e8640230e93a95633cd73945c38027b23e76bb5e617c71949f8994

Upon execution, the malware first decrypts its C2 IP address using a xor-incremental encryption and then creates a mutant, using its C2 IP address as the mutant’s name.

Расшифрованный IP-адрес C2: 122[.]112[.]179[.]189.

Имя объекта-мутанта \Sessions\1\BaseNamedObjects\122[.]112[.]179[.]189

Псевдокод алгоритма расшифровки показан на рисунке ниже.

Рисунок 1. Процедура расшифровки

Затем вредоносная программа продолжает сохраняться, устанавливая следующие значения раздела реестра.

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\QQMusic — путь к двоичному файлу %malware%

HKLM\Software\Microsoft\Windows\CurrentVersion\Run\QQMusic — путь к двоичному файлу %malware%

Двоичный файл также использует schtasks, чтобы настроить себя как периодически выполняемую задачу, обеспечивая дополнительный уровень постоянства. Выполняемая команда показана на рисунке 2.

Рисунок 2. Выполнение schtasks

После того, как вредоносная программа сохранилась, она проверяет, хранится ли какая-либо существующая информация о майнинге слоев в следующем значении раздела реестра:

HKLM\Software\Microsoft\ Windows\CurrentVersion\spreadCpuXmr — %stratum info%

Информация интеллектуального анализа данных, хранящаяся в этом значении раздела реестра, имеет приоритет, если данные присутствуют и действительны. В противном случае вредоносное ПО возвращается к своим данным по умолчанию, встроенным в двоичный файл.

Вредоносная программа включает себя с привилегиями отладки и запускает несколько потоков для выполнения своих операций одновременно. В следующей таблице приведены функции каждого потока.

В следующей таблице приведены функции каждого потока.

| Адрес функции | Описание |

| 0x0041C970 | Очистить журналы событий, удалить файл журнала, завершить процесс майнера и повторять процедуру очистки каждые 18000 секунд. |

| 0x00414B60 | Соберите информацию об интерфейсе и отправьте статус майнера на его C2-сервер. |

| 0x00419BC0 | Проверьте удаленный адрес и удаленный порт всех соединений TCP. Если есть совпадение и процесс, владеющий соединением, не является самой вредоносной программой, а путь к модулю процесса не C:\ProgramData\spreadXfghij.exe, вредоносная программа убивает этот процесс и удаляет этот файл. Список разрешенных портов и IP-адреса находятся в Приложении. |

| 0x0041A780 | Получите или инициализируйте его параметр майнера, при необходимости завершите процесс майнера и Taskmgr, удалите бинарный файл майнера и запустите бинарный файл майнера со значениями аргументов, основанными на использовании памяти хоста. Как x86, так и x64-битная версия майнера сохраняется как C:\\ProgramData\\spreadXfghij.exe Как x86, так и x64-битная версия майнера сохраняется как C:\\ProgramData\\spreadXfghij.exe |

| 0x00418DC0 | Распространение путем подбора учетных данных и эксплуатации. Также откажитесь от эксплойтов Equation Group и запустите их для распространения, используя старые уязвимости SMB. |

| 0x0041C840 | Скопируйте и сохраните вредоносное ПО как C:\\ProgramData\\spread.txt |

Таблица 1. Описание рабочего потока

Вредоносное ПО использует различные стратегии распространения.

Вредоносная программа сканирует оба открытых TCP-порта 135 (RPC) и 1433 (MSSQL) для цели, будь то внутренняя или внешняя, и исследует уязвимость учетных данных в попытке получить несанкционированный доступ.

Если у цели открыт RPC-порт, вредоносная программа грубо форсирует вход в систему, используя имя пользователя администратора по умолчанию и встроенный список паролей. Затем он копирует и запускает двоичный файл вредоносного ПО на удаленном хосте после успешной аутентификации.

Когда вредоносная программа обнаруживает, что у цели открыт TCP-порт 1433, она пытается взломать ее, используя встроенный список имен пользователей и паролей. После успешного входа в систему вредоносное ПО выдает команды оболочки для загрузки и выполнения своей копии на жертве. Вышеупомянутый список имен пользователей и паролей можно найти в разделе приложений.

Помимо перебора учетных данных, вредоносное ПО использует эксплойт для самораспространения. Для заражения интрасети он сбрасывает и запускает бэкдор EternalBlue, EternalRomance и DoublePulsar против цели, когда у цели открыт TCP-порт 445 (SMB). После успешной эксплуатации certutil используется для распространения вредоносного ПО.

На следующих рисунках показаны параметры, передаваемые для запуска эксплойтов и внедрения бэкдора.

Рисунок 3. Комбинация EternalBlue и DoublePulsar (для целей, отличных от XP)Рисунок 4. Комбинация EternalBlue и DoublePulsar (для целей XP)Рисунок 5. Комбинация EternalRomance и DoublePulsar (все цели)

Для заражения внешних хостов вредоносная программа сначала создает IP-адрес, не являющийся частным, а затем исследует эту случайно выбранную жертву с помощью HTTP-запросов через несколько портов. Список портов доступен в Приложении. Когда вредоносное ПО получает допустимый HTTP-ответ от жертвы, оно пытается использовать цель в соответствии с условиями, показанными в следующей таблице.

Список портов доступен в Приложении. Когда вредоносное ПО получает допустимый HTTP-ответ от жертвы, оно пытается использовать цель в соответствии с условиями, показанными в следующей таблице.

| Состояние | Эксплойт |

| HFS найден в ответе HTTP | CVE-2014-6287 |

| Причал найден в ответе HTTP | CVE-2018-1000861 |

| Сервлет найден в ответе HTTP | CVE-2017-10271 |

| В HTTP-ответе не найдено ключевых слов | Уязвимости ThinkPHP для удаленного выполнения кода (RCE) CVE-2018-7600 CVE-2017-9791 CVE-2019-9081 Удаленное выполнение кода PHPStudy Backdoor (RCE) |

Таблица 2. Условия эксплойта и CVE

Поскольку одна и та же уязвимость (например, ThinkPHP RCE) может быть запущена в разных конечных точках (т. он переходит к следующей цели или следующей попытке эксплойта.

Все эксплойты содержат полезную нагрузку, которая загружает реплику вредоносного ПО на жертву через certutil. На следующих рисунках показаны примеры трафика атаки.

Рисунок 6. Трафик CVE-2019-9081 Рисунок 7. Трафик ThinkPHP RCE

После того, как вредоносная программа запустила все свои рабочие потоки, она входит в бесконечный цикл для обработки своей операции C2 с интервалом ожидания в пять секунд.

Пример начального запроса к своему C2-серверу показан на рисунке 8.

Рисунок 8. Первоначальный запрос к C2-серверу

После того, как вредоносная программа установила TCP-соединение со своим C2-сервером через порт 15888, вредоносная программа сохраняет тот же сокет для последующего контроля C2, а также отчет о состоянии майнера.

Первоначальный запрос C2 содержит магический заголовок \x04\x02\x02 и зашифрованную системную информацию, такую как IP-адрес хоста, тип системы, системную архитектуру, имя пользователя, количество процессоров и частоту процессора. Вредоносное ПО выполняет декрементное шифрование xor для этой части информации, прежде чем отправлять зашифрованные данные по сети. Зашифрованные данные можно расшифровать с помощью процедуры расшифровки, описанной на рис. 1. Например, расшифрованный IP-адрес хоста на рис. 8 — 192.168.56[.]52. Расшифрованная система Windows — Windows 7 64Bit, а расшифрованное имя пользователя — Леброн Джеймс.

Вредоносное ПО выполняет декрементное шифрование xor для этой части информации, прежде чем отправлять зашифрованные данные по сети. Зашифрованные данные можно расшифровать с помощью процедуры расшифровки, описанной на рис. 1. Например, расшифрованный IP-адрес хоста на рис. 8 — 192.168.56[.]52. Расшифрованная система Windows — Windows 7 64Bit, а расшифрованное имя пользователя — Леброн Джеймс.

В отличие от самого первого сообщения с запросом C2, остальные сообщения отчета о состоянии майнера на самом деле являются открытым текстом. Пример пакета отчета о состоянии майнера показан на рисунке 9 ниже.

Рисунок 9. Отчет о состоянии майнера, отправленный на сервер C2

В таблице 3 приведены контрольные коды, полученные от сервера C2, и их соответствующие функции.

| Команда C2 | Описание |

| 4 | Выполнить DoS-атаку TCP/UDP/HTTP. |

| 5 | Повторно включить DoS-атаку. |

| 6 | Загрузите и выполните файл с его C2-сервера. Файл сохранен как %TEMP%\<4 случайных строчных буквы>.exe |

| 7 | Выполнить полученную команду со своего C2-сервера. |

| 8 | Отключить функцию отчета о состоянии майнера. |

| 9 | Включить функцию отчета о состоянии майнера. |

| 10 | Установите значение ключа реестра HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\spreadCpuXmr и завершите процесс майнера. |

| 11 | Включить оба флага, относящиеся к is_miner_killed и start_fresh |

| 12 | Сбросить флаги и завершить процесс майнера. |

Таблица 3. Описание C2

Связь между ботом для криптоджекинга и его сервером майнинга осуществляется с использованием протокола Stratum через порт 10001 и контролируется выполнением программы spreadXfghij.exe. Эта программа принимает различные параметры, которые контролируют настройки конфигурации работающего майнера, такие как имя пользователя, пароль, использование ЦП, приоритет, потоки и имена алгоритмов соответственно.

Эта программа принимает различные параметры, которые контролируют настройки конфигурации работающего майнера, такие как имя пользователя, пароль, использование ЦП, приоритет, потоки и имена алгоритмов соответственно.

Рисунок 10. Параметры командной строки XMRig

Протокол Stratum в основном используется программным обеспечением для майнинга для подключения к централизованному серверу, который координирует рабочую нагрузку между клиентами. Этот протокол удовлетворяет требованиям спецификации JSON RPC 2.0. Запросы и ответы JSON-RPC можно увидеть на рис. 11.

Рис. 11. Бот Lucifer обменивается информацией для майнинга.

Люцифер: Версия 2

Версия 2 Люцифера похожа на своего предшественника с точки зрения его общих возможностей и поведения; Он сбрасывает XMRig для криптоджекинга, обрабатывает операции C2 и распространяется посредством эксплуатации и подбора учетных данных.

В то время как версия 2 и версия 1 имеют много общего в поведении, версия 2 имеет исключительные отличия, которые стоит выделить.

Вредоносная программа обладает способностью защиты от песочницы, проверяя имя пользователя и имя компьютера зараженного хоста. Если он находит совпадение в предварительно заданном списке имен, как показано в таблице 4, вредоносное ПО прекращает дальнейшие действия.

| NMSDBOX | Авира |

| УИЛБЕРТ-СК | ИМЯ КОМПЬЮТЕРА |

| XPAMASTC | CWSX |

| Каппа | VBOX |

| XXXX-ОС | кукушка |

| cwsx- | нмсдбокс |

| кему | песочница |

| виртуальный | Уилберт-SC |

| xpamast-sc | хххх — бык |

| песочница с кукушкой |

Таблица 4. Список имен

Люцифер также проверяет наличие следующих драйверов устройств, библиотек DLL и виртуальных устройств. Если какой-либо из этих объектов обнаружен, вредоносное ПО входит в бесконечный цикл, останавливая свое выполнение от дальнейшего выполнения.

| SbieDrv.sys | Песочница.sys |

| SbieDll.dll | VBoxHook.dll |

| \\.\VBoxMiniRdrDN | Dir_watch.dll |

| \\.\труба\кукушка |

Таблица 5. Список имен драйверов

В дополнение к методам защиты от песочницы версия 2 обладает методом защиты от отладки, который может помешать анализу путем передачи строки формата в OutputDebugStringA() и аварийного завершения отладчика. .

После того, как Люцифер прошел все проверки, он расшифровывает свой URL-адрес C2 и создает мьютекс на основе своего URL-адреса C2. Новый URL-адрес C2 — qf2020[.]top, а алгоритм расшифровки показан на рис. 1.

Есть дополнительный раздел ресурса LNK, в котором есть эксплойт CVE-2017-8464, используемый для заражения. Двоичные файлы в разделе ресурсов зашифрованы с использованием вышеупомянутого xor-инкрементного шифрования. Расшифрованные двоичные файлы X86, X64 и SMB такие же, как встроенные в версию 1 Lucifer.

LNK (зашифровано): 84B0F2E4D2222B0A2E34224E60B66340071E0D03C5F1A2AF53B6005A3D739915F

LNK (DECRYPTED): 4C729B3AND31818181818181818181818181818181818181818176177617703 гг.d540

SMB (encrypted): F2d9d7703a5983ae3b7767c33ae79de1db093ea30f97d6b16bb5b62f03e99638

SMB (decrypted): 5214f356f2e8640230e93a95633cd73945c38027b23e76bb5e617c71949f8994

X64 (encrypted): 4365c2ba5505afeab2c479a9c546ed3cbc07ace184fe5019947823018feb4265

X64 (decrypted): ac530d542a755ecce6a656ea6309717ec222c34d7e34c61792f3b350a8a29301

X86 (encrypted): b6d4b4ef2880238dc8e322c7438f57b69cec6d44c0599875466a1edb8d093e15

X86 (decrypted): 8edbcd63def33827bfd63bffce4a15ba83e88908f9ac9962f10431f571ba07a8

В отличие от версии 1, версия 2 Lucifer добавила в свой арсенал CVE-2017-8464 и убрала CVE-2018-1000861, CVE-2017-10271 и CVE-2017-9791.

Вредоносное ПО заражает свои цели через IPC, WMI, SMB и FTP, подбирая учетные данные в дополнение к MSSQL, RPC и сетевым ресурсам.

Имя упавшего майнера тоже другое; это C:\\ProgramData\\Svchocpu.exe вместо C:\\ProgramData\\spreadXfghij.exe.

Прямо перед тем, как приступить к операции C2, Lucifer проверяет, является ли язык хоста по умолчанию 0x804 (zh-CN). Если это так, вредоносное ПО устанавливает стартовую страницу Internet Explorer на www[.]yzzswt[.]com и запускает поток, который продолжает уничтожать и посещать этот URL-адрес в Internet Explorer. Триггер зависит от времени простоя системы.

Несмотря на то, что версия 2 Lucifer имеет новый C2 по адресу qf2020[.]top:19370, его работа C2 остается прежней.

Заключение

Lucifer — это новый гибрид криптоджекинга и варианта вредоносного ПО DDoS, который использует старые уязвимости для распространения и выполнения вредоносных действий на платформах Windows. Настоятельно рекомендуется применять обновления и исправления к уязвимому программному обеспечению. Уязвимое программное обеспечение включает Rejetto HTTP File Server, Jenkins, Oracle Weblogic, Drupal, Apache Struts, Laravel framework и Microsoft Windows. Также рекомендуется использовать надежные пароли для предотвращения атак по словарю.

Также рекомендуется использовать надежные пароли для предотвращения атак по словарю.

Клиенты Palo Alto Networks защищены от атак следующими продуктами и услугами:

- Межсетевые экраны нового поколения с лицензиями на предотвращение угроз могут блокировать эксплойты и трафик C2 с помощью оптимальной конфигурации.

- WildFire может остановить вредоносное ПО с помощью обнаружения статических сигнатур.

- Клиенты AutoFocus могут отслеживать эту активность с помощью тега Lucifer.

IoC (Lucifer Version1)

NBI

Сайт размещения вредоносных программ:

180[.]126[.]161[.]27

210[.]112[.]41[.]71

Протокол майнинга

1.00 stratum tcp://pool.supportxmr.com:3333

2. stratum+tcp://gulf.moneroocean.stream:10001

C2

122[.]112[.]179[.]189:15888 (версия 1)

HBI

SHA256 — Вредоносное ПО

94f0e2aa41e1703e37341cba0601441b2d9fa2e11615cad81ba5c93042c8f58c — Встроенные двоичные файлы в разделе SHA 10003

8edbcd63def33827bfd63bffce4a15ba83e88908f9ac9962f10431f571ba07a8 X86

Ac530d542a755ecce6a656ea6309717ec222c34d7e34c61792f3b350a8a29301 X64

5214f356f2e8640230e93a95633cd73945c38027b23e76bb5e617c71949f8994 SMB

SHA256 — Binaries Extracted from SMB. exe

exe

ff8c9d8c6f16a466d8e598c25829ec0c2fb4503b74d17f307e13c28fd2e99b93 Shellcode.ini

7417daf85e6215dedfd85ca8bfafcfd643c8afe0debcf983ad4bacdb4d1a6dbc X64.dll

de23da87e7fbecb2eaccbb85eeff465250dbca7c0aba01a2766761e0538f90b6 X86.dll

f06d02359666b763e189402b7fbf9dfa83ba6f4da2e7d037b3f9aebefd2d5a45 adfw-2.dll

c51bce247bee4a6f4cd2d7d45483b5b1d9b53f8cc0e04fb4f4221283e356959d adfw.dll

d3db1e56360b25e7f36abb822e03c18d23a19a9b5f198e16c16e06785fc8c5fa cnli-0.dll

db0831e19a4e3a736ea7498dadc2d6702342f75fd8f7fbae1894ee2e9738c2b4 cnli-1.dll

0439628816cabe113315751e7113a9e9f720d7e499ffdd78acbac1ed8ba35887 coli-0.dll

b556b5c077e38dcb65d21a707c19618d02e0a65ff3f9887323728ec078660cc3 crli-0.dll

9b8ec5d0c10ccdd3933b7712ba40065d1b0dd3ffa7968fb28ad426cd5eee5001 dmgd-1.dll

50f329e034db96ba254328cd1e0f588af6126c341ed92ddf4aeb96bc76835937 dmgd-4.dll

19690e5b862042d9011dbdd92504f5012c08d51efca36828a5e9bdfe27d88842 esco-0. dll

dll

3fcffe9eae90ec365efb361674613ac95de50b2ccfd634c24491923f85c309a5 etch-0.dll

fe4640fefa4bef02041a771a206f9184adb38de051f0d8726c4579736fe13bb6 etchCore-0.x64.dll

3596e8fa5e19e860a2029fa4ab7a4f95fadf073feb88e4f82b19a093e1e2737c etchCore-0.x86.dll

7ddbade1f4fcb48f254e7defa1ab5ec568e8ff0403693860b76870e11816aee6 eteb-2.dll

8a5cce25f1bf60e716709c724b96630b95e55cc0e488d74d60ea50ffba7d6946 etebCore-2.x64.dll

609ed51631da2defa34d58f60dc2a0f38e1574d8cf07647b844fc8b95de4bd8c etebCore-2.x86.dll

15292172a83f2e7f07114693ab92753ed32311dfba7d54fe36cc722

74d9 exma-1.dll

c977ac10aa3d2250a1af39630f532184a5185f505bcd5f03ea7083a3a701a969 exma.dll

b1d48e8185d9d366dce8c723ba765d6c593b7873cb43d77335084b58bbc7cb4d iconv.dll

d3c6985d965cad5bff6075677ed8c2cafee4c3a048fb5af81b442665c76dff7b libcurl.dll

5f30aa2fe338191b972705412b8043b0a134cdb287d754771fc225f2309e82ee libeay32.dll

36b0fa6c0da7434707e7e330f40316458c0c1edc39b80e2fe58745cd77955eb3 libiconv-2. dll

dll

aceb27720115a63b9d47e737fd878a61c52435ea4ec86ba8e58ee744bc85c4f3 libxml2.dll

df9200ba0d967487b9eb9627078d7faa88072c493b6d9e2b68211c14b06e9f4e pcla-0.dll

17d6dde8a6715b9311734cb557b76160a22e340785b3950eae23aae67b0af6a8 pcre-0.dll

93f0a1fe486ad222b742e451f25f4c9219b1e0f5b4273a15ce08dd714827745a pcrecpp-0.dll

1c8100aca288483d5c29dcf33df887e72513f9b1cb6d0c96045401981351307c pcreposix-0.dll

cde45f7ff05f52b7215e4b0ea1f2f42ad9b42031e16a3be9772aa09e014bacdb posh-0.dll

47e16f7db53d9adf24d193ff4d523b1bc7ae59ff8520cfa012365bdb947c96f9 posh.dll

f8ee4c00a3a53206d8d37abe5ed9f4bfc210a188cd5b819d3e1f77b34504061e riar-2.dll

55039ab48c0916a38f1ceee08ba9f9cf5f292064cf3ee6631f22becde5e74b2d riar.dll

15ffbb8d382cd2ff7b0bd4c87a7c0bffd1541c2fe86865af445123bc0b770d13 serverlong.exe

a46481cdb4a9fc1dbdcccc49c3deadbf18c7b9f274a0eb5fdf73766a03f19a7f serverlong.fb

cf33a92a05ba3c807447a5f6b7e45577ed53174699241da360876d4f4a2eb2de serverlong. xml

xml

be8eb97d8171b8c91c6bc420346f7a6d2d2f76809a667ade03c990feffadaad5 ssleay32.dll

85b936960fbe5100c170b777e1647ce9f0f01e3ab9742dfc23f37cb0825b30b5 svchostlong.exe

ad3c0b153d5b5ba4627daa89cd2adbb18ee5831cb67feeb7394c51ebc1660f41 svchostlong.fb

756f44f1d667132b043bfd3da16b91c9f6681e5d778c5f07bb031d62ff00d380 svchostlong.xml

b99c3cc1acbb085c9a895a8c3510f6daaf31f0d2d9ccb8477c7fb7119376f57b svchostromance.exe

6c55b736646135c0acbad702fde64574a0a55a77be3f39287774c7e518de3da9 svchostromance.xml

52e88433f2106cc9a3a961cd8c3d0a8939d8de28f2ef3ee8ea648534a8b036a4 tibe-1.dll

ca63dbb99d9da431bf23aca80dc787df67bb01104fb9358a7813ed2fce479362 tibe-2.dll

a418edc5f1fb14fbf9398051225f649810fa75514ca473610be44264bf3c663c tibe.dll

6775d627d99733f3f02494db7e13935b505132f43c56e7f8850c54e6627691de trch-0.dll

0259d41720f7084716a3b2bbe34ac6d3021224420f81a4e839b0b3401e5ef29f trch-1.dll

06c031f0d905cdeb0d9c172c27ae0c2d25bbf0d08db27a4aa98ec540a15306e7 trch. dll

dll

a4c460b27d03daf7828f6b6db87e0ff3ee851fdb1b8654b0a778b4c34953a3dc trfo-0.dll

b2a3172a1d676f00a62df376d8da805714553bb3221a8426f9823a8a5887daaa trfo-2.dll

96edea8d08ab10eee86776cfb9e32b4701096d21c39dbffeb49bd638f09d726a trfo.dll

cf25bdc6711a72713d80a4a860df724a79042be210930dcbfc522da72b39bb12 tucl-1.dll

36107f74be98f15a45ff716e37dad70f1ff9515bc72a0a1ec583b803c220aa92 tucl.dll

f0df80978b3a563077def7ba919e2f49e5883d24176e6b3371a8eef1efe2b06a ucl.dll

b7d8fcc3fb533e5e0069e00bc5a68551479e54a990bb1b658e1bd092c0507d68 xdvl-0.dll

70dbb0b5562cd034c6b70a4a86a346b0f0039acf1b09f5814c42895963e12ea0 zibe.dll

aa8adf96fc5a7e249a6a487faaf0ed3e00c40259fdae11d4caf47a24a9d3aaed zlib1.dll

Mutex

\Sessions\1\BaseNamedObjects\122.112.179.189

4AfAd5hsdMWbuNyGbFJVZjcMLeKHvrXnT155DWh8qGkYRPbVGKBT9q1Z5gcFXqmwUuh3Kh6t2sTnHXPysYrGf2m9KqBwz9e

Added/Modified Registry Key Value

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\QQMusic — % двоичный путь вредоносного ПО%

HKLM\Software\Microsoft\Windows\CurrentVersion\Run\QQMusic — % двоичный путь вредоносного ПО%

HKLM\Software\Microsoft\Windows \ CurrentVersion \ FressCpuxMR — % stratum info %

Удаленный реестр Ключ

HKCU \ Software \ REALVNC \ VNCVIEWER \ KNOWNHOSTS

HKCU \ Software \ REALVNC \ VNCVIEWER \ MRU

Созданные файлы

C. \\ .txt

\\ .txt

C:\\ProgramData\\index.html

C:\\ProgramData\\spreadXfghij.exe

C:\\ProgramData\\SMB.exe

C:\\ProgramData\\svchostlong.exe

C:\\ProgramData\\X86.dll

C:\\ProgramData\\X64.dll

%TEMP%\\<4-случайных символов нижнего регистра>.exe

Удаленные файлы

C:\\Windows\\SysWOW64\\rserver30\\Radm_log .htm

C:\\ProgramData\\X86.dll

C:\\ProgramData\\X64.dll

IoCs (Lucifer Version2)

NBI

Сайт размещения вредоносных программ

121[.]206[.]143[.]140

Протокол майнинга

1. stratum+tcp://pool.supportxmr.com:8080

2. stratum+tcp:/ /gulf.moneroocean.stream:10001

C2

qf2020[.]top:19370

HBI

SHA256 — Malware

66d619ca5e848ce0e4bcb1252ff8a4f0a060197a94810de85873c76fa3826c1e spread.txt

SHA256 — Embedded Binaries in the Resource Section

84b0f2e4d222b0a2e34224e60b66340071e0d03c5f1a2af53b6005a3d739915f LNK encrypted

4c729b343ed3186dffdf80a8e3adfea7c2d56a7a06081333030fb4635e09d540 LNK decrypted

f2d9d7703a5983ae3b7767c33ae79de1db093ea30f97d6b16bb5b62f03e99638 SMB encrypted

5214f356f2e8640230e93a95633cd73945c38027b23e76bb5e617c71949f8994 SMB decrypted

4365c2ba5505afeab2c479a9c546ed3cbc07ace184fe5019947823018feb4265 X64 encrypted

ac530d542a755ecce6a656ea6309717ec222c34d7e34c61792f3b350a8a29301 X64 decrypted

b6d4b4ef2880238dc8e322c7438f57b69cec6d44c0599875466a1edb8d093e15 X86 encrypted

8edbcd63def33827bfd63bffce4a15ba83e88908f9ac9962f10431f571ba07a8 X86 decrypted

SHA256 — Binaries Extracted from SMB.

exe

exe

SHA256 — Files Extracted from decrypted LNK

45d943c1a4e3615a52f7561791c331cd7d996dd6ddc5421fab78c2d734fed6b6 AIGrEPvEOTXqjEaw_O.lnk

478021e127232f6c6bad31b342486c88d58ab299e6c1336bbf3da00f3c38f1c8 CJqsRymyTEMnBoEC_T.lnk

42e1a05ab55d4a209d6198454718e6aaf0ac63b1778ccfc648b7791d06eddc44 DNfOzAatoSkUAZpM_E.lnk

5d181f72ca116b2925151416d5cc6d8f7ab29242be9030ec927e7175c764f56f FNqWxGJfjXHWtsOf_S.lnk

00f49b9f5e2d0156017dd5421c9301cf62b0a023d45f36455cf1d287c7f061cb FavqRrpXeqruoJwm_M.lnk

5c75ac1a0f824cb3b14a84b5b2dba0a52ed150e2e410850eafa08338dd596198 LdhMQIbWZpcSeVNj_Z.lnk

fe9f693a81ceed943854896543406edd1a6e4c2ee6a84abf196659fc8617f22e LqFWHUlZTWlULatC_G.lnk

8b4b3f131d70922502e61e7ef294f69916d289f72fe3dcccca7e2ebb904de018 MkGTeIIFLYOjZclX_I.lnk

d690b048e3984f9f8305ba0d3fb4eeea490a1461796b6927a31d0beffdafbc8b NfMIupIogETQsWra_V.lnk

d05609b368bc35d4795cc220ef42ea06d9ac8284e49b218c64789876ccdacb2e OuWZjtdbLqFVMSLF. dll

dll

52da4c4c3ac7237ee803a5aa3250d9ca1b571876d46d725135079a866b4a554d QZwHXICgEbiMtEwe_S.lnk

3a3344f89ce8c459c11b7d480db274e8ea438cacedfe60332b1b2b65e82dfab1 QjcZPYwkZKEVQvgs_W.lnk

64af944e3ca7dec9a5673df3043d24064351de33a6ecc61ad2d288956a570bff SAmbRRbbdmzXwBQm_J.lnk

0be5db462b912cc4207e47c7fe0a80153e1f15a327a486fb2ba3e0c1efa2978a SDtTgoPxAguJyxBw_T.lnk

686eb63c8b5c07040f22e6fee0cc76baabe283fcffc0926df1bf3b802aeb8cfe TFjoAQJOJqTTlynz_W.lnk

39e8a25b0875e2ba1906b83b2d0c2cfd0762a5f1a670e6d736cc3873125b807c TeNENqdfbnkTNers_O.lnk

2dfd7a838abcf46e420e418af04413ba53cc5592ec18b8a6fe35cab161baeb48 TpzgiaCNXaSnzlKx_K.lnk

ab0c0471fd57e3ed03bbb5c5e4564c3843d62d0b7b88a15a18cd2d057a22a9f6 TywZFloXXLcMoUVP_P.lnk

ab8511ed01a0601e974809c8f3f92094ebf6669679228ce6daea6027ab59e554 VhfYGmTcCCcrfTaY_Y.lnk

32d18553602309c19b5f88a1761bc1598f346124915c2c38e1129b7c5cf94a42 WmOXSshkpQfaLVED.dll

0a4d0fb773e9251bd420e3998605500881bca21119d7af44f06b002de2cdc8fe YSfBenPxsQHppZuM_E. lnk

lnk

ab9e4c3c4827896a309a16b289e97ae848113590c8db2a62b931833ab83d9099 ZMLUEPWbhtajeFvU_F.lnk

5ae7d87b81db21da2b6212ff1229264093b5954f2d6ffb273420f898141c611d aQRlCerEgjVIRYLQ_N.lnk

d29841ebebeb48fc3da7e23ce4a0a4d3e48c1602485e9fbe913cb2ff8eb9d0dd bzimVhTxVSVAvqWW_H.lnk

b64712d39bd2ce26bb24f6cd5877554bee39240bd5994a1a6143bba660c34e2b cRTvZQMkUULYLGmW_F.lnk

02981319f54847a5587fc9cb4e32c54a76bdcfe583bc3059ee79a40c4a4409d7 emeDxGEdARUmzHYN_X.lnk

b585e210997e38741c4842979472b38e704c187a11565e32d549d0aab181ad3a fXtYTHUBPuuoBWrl_P.lnk

5def9f81ea8187a2716c77fe21a709b9c760762973fc3bbe62203e2b5897f1cc gBsceXqQIqhXHySi_N.lnk

74254df16012b0ffee18f02c96820e507b961cc6a7bcb5cc2a5f43064291d0a4 gXRyeJymkCbmiXIR_H.lnk

b8a24d8aa9b936413be925091ff551a9e872c634e9aef28df0f19363645e1224 gyhbcKquCWLSOUSd_U.lnk

04d17a702b485ae343287239b0b6201ebcaea3dd24188579800d21a16f9b35c6 gzTXwmTukBDryAPx_L.lnk

fc0997022f3b02556362ff87c59ba6db6751070aa7e73a42ac634af0eaab6ca5 hRAVeKFdQFfUWWqf_D. lnk

lnk

7a08530d46fd2bd0e61cb5ebeae8a32b6020cda5555290d5e7d8b2838127d0f6 iWYfETBuIkffMlgp_Z.lnk

b13cb42cb21efe404a88501e9ecca74f695b527a42934e62625ddf11fefcea9a joJczkptYQtfkMNm_J.lnk

57d1f4287e36c4b109afb797d50d693329d92e6d9ee69822242e55cac3c422f7 juHLixrdaEoaGDcL_I.lnk

5e8bfc88a5643c40d6efd4462cd918573e9be6fd934222a0bccc64d3e789fdfc lHGRXkTVRihDzkjl_R.lnk

21167b8443213332b519140e364cf25043b2b9171ac8ab3ce4b591e62c3b5f89 lPfkoJiWxgsoSrsD_V.lnk

7857ecefa14ab3d86a699700b313c85d6d3b106fe5375f5a5e938784271fb1dd laTnMsKakEOKsJHf_R.lnk

67

c02a9045b237f9bf09e2ca7a7e3503d81a59f4691e5442670be21b0c1 lvdfRmNKdkMexTNn_G.lnk

8995c73fe107b3c4dad829db8e7a6b9b2bee29811d73909a9bf67ad5bd5acacb nChCLwgSBXaEiwIR_Q.lnk

4a928ff8

0733cff08bd5f70e23ee2466cb8f925a1764e9ad61bbf006efd qIeuxAOnUEVJWOEe_K.lnk

18267b8425c9dbcf4de44b22c80712ac58ddff7e3fa54839252bd5337778859f rxTDIbsrdXcyLvYA_Y.lnk

24437f92578b3632452e1e9a97341c781d36dae544d4d6827e5831c71e0f34db sHEofvMNSNPGPxnI_X. lnk

lnk

782d840f3dc7f648f8404de3e4039882e05fcf8cd2cba150

35f6cb547d0 uZfBVEFQdlRgsvpT_D.lnk

437064714d5b080673fbdeae792a5376fbd8be361a6783a8bda78d944975f055 vnvlkoVTAEtCfPYX_Q.lnk

c735098987b555b3aa3adb58e0691d9280c2b593307072d7d731e02cd338d7ac wDxKJhyBflVPXlwA_L.lnk

33c14ef70be64290bcd9bd5abc72f2e39f50bfa567c5f521ee5d3406deb80a93 xWiOFoWnpbAxeKSr_U.lnk

3c9b80de476f842c4325580ab628ddebae4a7261ffaee52c3df0514a368d3c11 xXIRjCUwUvcECnmO_M.lnk

Mutex

qf2020.top

Добавлено/изменено значение ключа реестра

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\QQMusic — %malware binary path%

\Current\Windows\Current\Software HKLM\Software \QQMusic — %malware binary path%

HKLM\Software\Microsoft\Windows\CurrentVersion\spreadCpuXmr — %stratum info%

HKCU\Software\Microsoft\Internet Explorer\MAIN\Start Page — http://www[.] yzzswt[.]com

HKLM\Software\Microsoft\Internet Explorer\MAIN\Start Page — http://www[. ]yzzswt[.]com

]yzzswt[.]com

Удаленный ключ реестра

<То же, что и в версии 1>

Созданные файлы

C:\\ProgramData\\spread.txt

C:\\ProgramData\\index.html

C:\\\ProgramData\ spreadXfghij.exe

C:\\ProgramData\\SMB.exe

C:\\ProgramData\\svchostlong.exe

C:\\ProgramData\\X86.dll

C:\\ProgramData\\X64. dll

%TEMP%\\<4 случайных символа в нижнем регистре>.exe

K:\\ProgramData\\Microsoft\\Windows\\Меню «Пуск»\\Programs\\StartUp\\spread.exe

K:\\Users\\Administrator\\AppData\\Roaming\\Microsoft\\Windows\\Start Menu\\Programs\\Startup\\spread.exe

%ROOT PATH%\\OuWZjtdbLqFVMSLF.dll

C:\\ProgramData\\CVE147159.exe

C:\\CVE\\

Удаленные файлы

C:\\Windows\\SysWOW64\\rserver30\\Radm_log.htm

C:\\ProgramData\\ X86.dll

C:\\ProgramData\\X64.dll

K:\\spread.txt

C:\\ProgramData\\CVE147159.exe

C:\\CVE\\

Appendix

Allow list of Remote IP Addresses

94. 23.23.52

23.23.52

91.121.140.167

149.202.83.171

139.99.124.170

37.187.95.110

94.23.247.226

139.99.125.38

18.180 .72.219

3.0.193.200

139.180.131.153

45.32.24.80

116.203.73.240

44.202.105.45

95.179.220.100

139.99.100.250

149.28.17.136

45.76.206.51

142.44.240.132

94.23.23.52

139.99.123.196

94.130.12.27

178.63.100.197

107.178.104.10

92.110.160.114

94.130.12.30

37.59.52.83

104.140.201.102

95.216.46.125

3.253.40.188

3.253.40.189

45.125.194.18

45.125.194.34

78.47.158.234

47.101.30.124

203.107.32.162

47.102.39.92

47.102.251.102

47.110.199.70

139.224.168.24

47.110.190.245

139.224.219.119

139.224.20.173

203. 107.40.49

107.40.49

116.211.169.162

218.11.2.44

107.191.99.221

107.191.99.95

3.112.214.88

47.241.2.137

206.189.33.65

161.117.192.8

47.244.176.59

210.1.226.51

116.203.61.78

35.163.175.186

178.128.107.204

45.77.31.97

172.104.91.217

103.101.30.10

139.99.72.56

176.9.4.26

149.202.214.40

37.59.43.136

37.59.44.193

37.59.43.131

88.99.242.92

88.99.193.240

94.130.165.85

94.130.165.87

91.121.2.76

37.59.54.205

37.59.55.60

37.59.44.93

37.187.154.79

37.59.45.174

176.9.53.68

78.46.91.134

94.23.41.130

176.9.2.144

178.63.48.196

78.46.89.102

37.59.56.102

94.23.212.204

188.165.254.85

46.105.103.169

76. 9.50.126

9.50.126

37.59.51.212

91.121.87.10

94.130.206.79

188.165.199.78

176.31.117.82

188.165.214.95

94.23.206.130

176.9.63.166

94.130.164.60

78.46.91.171

188.165.214.76

37.59.44.68

94.23.8.105

37.59.49.7

183.201.229.131

117.139. 17.68

223.167.166.51

111.7.68.222

Allow list of Remote Ports

3333

5555

7777

45700

45560

13531

2222

List of Usernames — Credential Brute-Forcing

sa

SA

su

kisadmin

SQLDebugger

mssql

Chred1433

List of Passwords — Credential Brute-Forcing

“\x20”

administrator

sa

SA

123456

1

123

123123

112233

1234

12345

1234567

12345678

123456789

1234578999999393953956789

12345789999999939593956789

13456789999999395953956789

45678989899993959567899

134567899393953956789

7345678

56789

4678

56789

4678

a123456

admin

qaz123

1sanjose

123. com

com

525464

123.qwe

process

temp

1234qwer

123asd

Chred1433

admin888

1qaz3edc

1qaz4rfv

3EDC4RFV

4RFV5TGB

5TGB6YHN

6YHN7UJM

7UJM8IK,

AAA123!@#

TEST1234

1QAZ@WSX###

TEST1234

1QAZ@wsx###

TEST1234

1QAZ@WSX###

0002 admin123456789

qazwsx123

qaz123wsx

admin123

password

qwe123

qweqwe

aaa123

pass@word1

Password1234

asd@123

Sa@123

!QAZxsw2

masterkey

SA123!@#

ABC@123

! QAS1QAZ

123@ABCD

111

111111

111111111111111111111119

0002 888

888888

8888

88888888

666

6666

666666

66666666

abc123

123abc

1ab2c3

zxcvbn

zxcvbnm

asdasd

asdfghjkl

asd123

qweasd

QWEASDZXC

QAZWSX

123QWE@#

ADMIN@123

123ABC!@#

1QAZ2WS

ZAQ12WSX

P@SWAS0RD

0003

a123

a111111

a123456789

a1234

p@ssw0rd

P@ssW0rd

P@ssw0rd

aa123456

1234abcd

qwer1234!@#$

159357

336699

1qaz2wsx

Пароль

Пароль1

654321

QWERTY

123456A

PA $$ WORD

PASSW0RD

Пароль

QWE. 123

123

ZXC123!0002 root

a1b2c3

admin123456

pass

pass123

zxc123

user

11223344

asd123456

password123

121212

monkey

princess

guest

123123123

qazwsx

computer

12345a

1111222

111222

123456789a

000000

1qazXSW 9

3

30002 123!@#qwe

1q2w3e4r5t

qwertyuiop

q1w2e3

123321

123qwe

1q2w3e4r

7777777

987654321

qwerty1

222222

1g2w3e4r

zag12wsx

system

555555

1q2w3e

Admin123!@#

P@$$ W0RD

123698745

ASDFJKL

21212121

456852

A12345678

День0003

1qazxsw2

1234rewq

12qwaszx

22222222

zxcvbnm123

password11

zxcv

a1b2c3d4

qqqqqq

aaa111

111aaa

369369369

369369

123454321

qw123321

asdasdasd

111222333

asdfghj

ypbwkfyjhyhgzj

ly1234

vice_1433 vice

sa@123

Admin1230020003

123qweASD

Abc123

Sa123456

sa123456

sa123

target123

root123

mssql

sqlserver

server

client

login

test

qq123456

a123123

18n28n24a5

тест1

QAZ123

Aa123456.

test123

super

text

vice

ifuckyounow

zXJl@mwZ

!qaz1QAZ

!qaz2WSX

!qaz3wsx

!qaz@WSX

qqaazz

z123456

zaqwsx

1qwerty

musica

!QAZ2wsx

abcd1234

123456aa

1234321

123ZXC

123321A

123QAZ

QWER123

QWERTY123

ZXCVBNM,./

Q1W2Q! W@

1QU0002 huweishen.com

huweishen

zkeys

piress

letmein

Master

master

model

tempdb

zjsxidc123

0okmnji9

msdb

superman

sql123456

baseball

welcome

sa@qaz

sa@qazwsx

123qweasd

welcometo

мой пароль

caonima

147258 31 мы

!0003

123qwe!@#

qaz#@!321

qwe123123

a123.321

a321.123

a123.