Как защитить персональные данные: Как защитить личные данные в интернете

Как защитить личные данные в интернете

3 июня 2022

Технологии

Советы для тех, кто не хочет потерять деньги и приватность.

Злоумышленники каждый день крадут персональные данные знаменитостей и обычных пользователей. Многие думают, что их аккаунты и пароли преступникам не интересны, но опыт показывает, что известность не влияет на желание мошенников заполучить чужую информацию и извлечь из неё выгоду.

Где поджидает опасность

Важно понимать, какую информацию и кому вы доверяете. Например, нет проблемы в том, чтобы пользоваться сервисами компании Google. Но если доступ к Gmail просит малознакомое приложение, то предоставлять разрешение опасно. Злоумышленники могут взломать саму программу и получить ваши личные данные даже без входа в Google‑аккаунт.

Электронная почта

Электронная почта — это больше, чем просто почтовый ящик. Вы используете её для регистрации на многих сайтах и в сервисах, а значит, получив доступ к имейлу, хакеры смогут взломать и другие ваши аккаунты.

Никто не отменял и угрозу тайне переписки, хранящимся в диалогах документам. Если это рабочий ящик, то к мошенникам может попасть закрытая корпоративная информация. И тогда взломанная почта будет не только вашей проблемой — в опасности окажется вся электронная коммуникация компании.

Кроме того, через имейл злоумышленники часто рассылают заражённые вирусами файлы под видом важных документов.

Аккаунты в игровых сервисах

Миллионы людей играют в World of Tanks, DOTA 2, Counter Strike: Global Offensive или FIFA, используют Steam, Xbox Live и другие игровые сервисы. Пользователи зарабатывают опыт, внутриигровую валюту, покупают вещи для инвентаря. Взломав ваш аккаунт, злоумышленники могут украсть предметы и сами лицензионные игры — и получат за них реальные деньги.

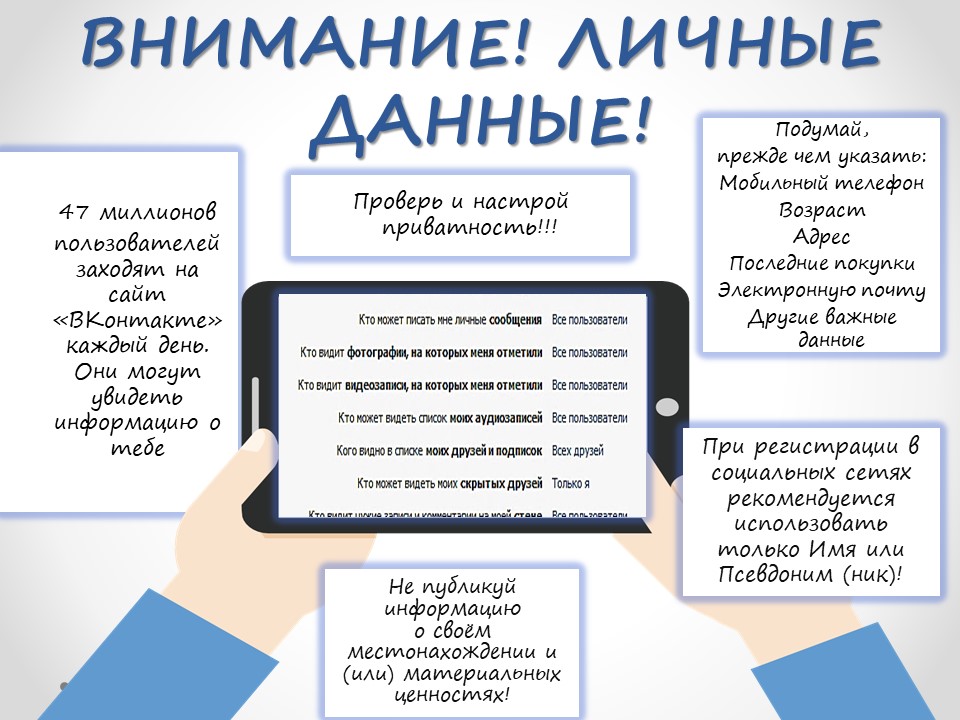

Социальные сети и мессенджеры

Это лучшие объекты для мошенников, если они хотят поживиться интимными подробностями вашей жизни. Многие в мессенджерах обмениваются фотографиями, документами, другой конфиденциальной информацией. Если вы грамотно не защитили свой аккаунт, то беда может случиться когда угодно.

Если вы грамотно не защитили свой аккаунт, то беда может случиться когда угодно.

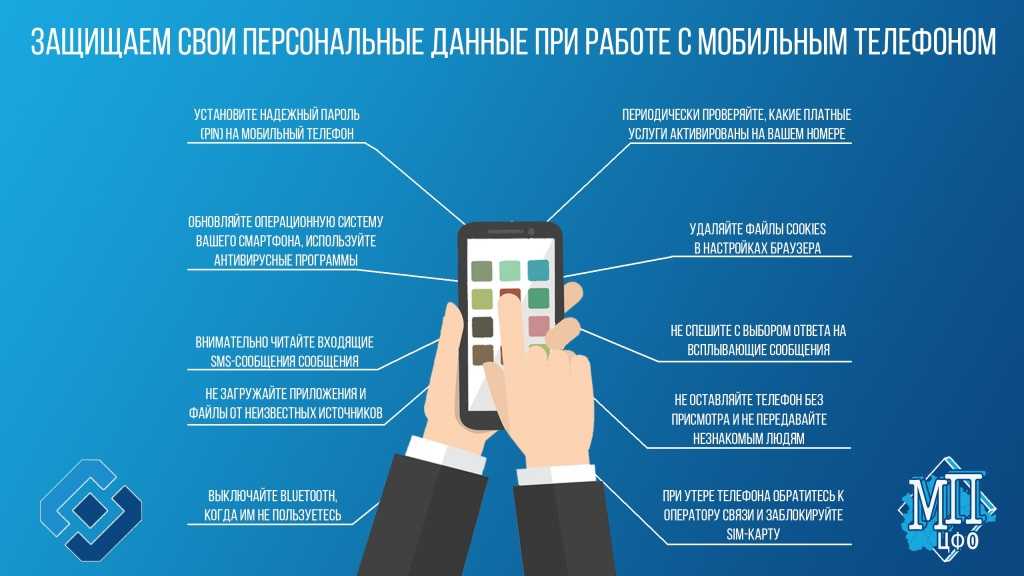

Аккаунты в iOS и Android

У всех современных смартфонов есть основная учётная запись: для iOS это Apple ID, для Android — аккаунт Google. Если злоумышленники получат к ним доступ, ценная информация о вас и ваших устройствах окажется в их руках.

Бывали случаи, когда мошенники завладевали Apple ID, блокировали телефон жертвы и требовали денег за разблокировку. Такое может происходить и при покупке смартфонов, когда недобросовестный продавец предлагает вам, по сути, кирпич, которым нельзя пользоваться, не введя пароль ко взломанной учётной записи.

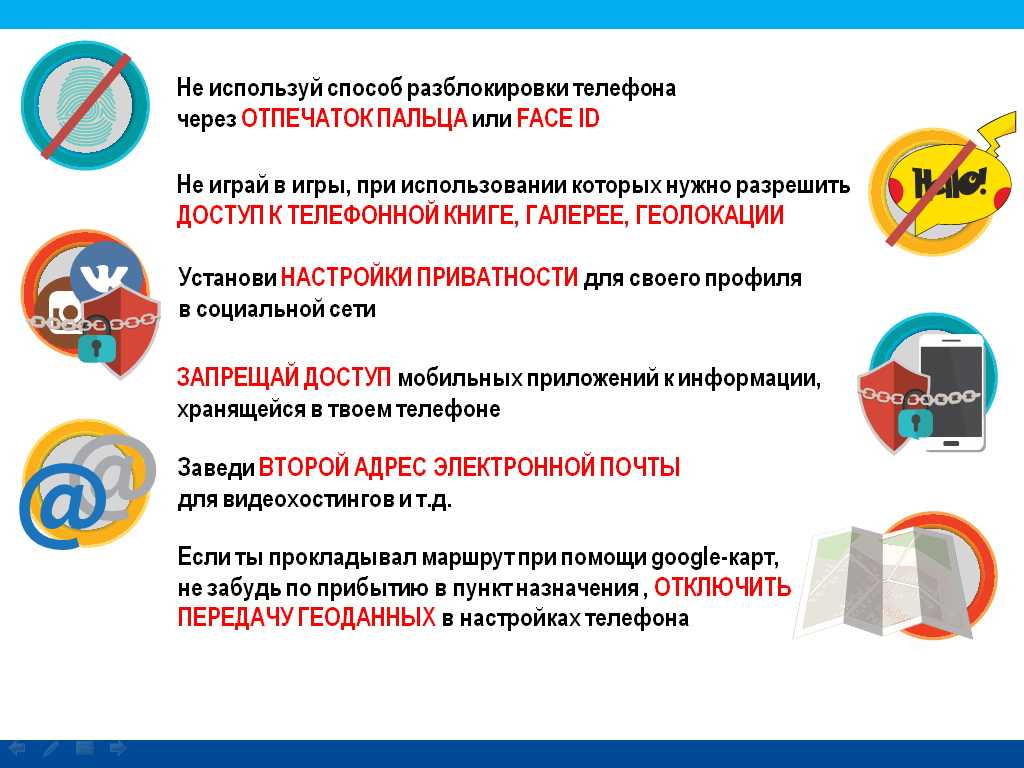

Мобильные приложения и игры

Программы, устанавливаемые из App Store и Google Play, запрашивают доступ к данным: вашим контактам, геопозиции, календарю, платёжной информации. Каждый раз внимательно читайте, к чему именно допускаете приложение или игру. К примеру, головоломке вовсе не обязательно знать ваше местоположение, а конвертеру величин не нужен календарь.

Банковские приложения

Сейчас банковскими картами расплачиваются не только в обычном супермаркете, но и в онлайн‑магазинах, на сайтах авиаперевозчиков, туроператоров и так далее. Подумайте, где вы оставляете свои данные.

Сервисы государственных служб

Услуги государственных организаций постепенно становятся доступнее в электронном формате. Например, записаться к врачу на приём или получить выписку с важной информацией легко онлайн. Мошенники могут подменить официальный сайт или приложение копией, через которую украдут ваши данные, если вы не будете внимательно проверять надёжность ресурсов.

Запомните 🔐

- Почему вам нужно срочно защитить аккаунт на «Госуслугах» от мошенников и как это сделать

Публичные Wi‑Fi‑точки

Wi‑Fi — счастье для путешественника и фрилансера. Но злоумышленники извлекают выгоду из незащищённости открытых точек и неосторожности пользователей. А иногда хакеры подбираются и к запароленным точкам. А там уже дело техники: подключились к Wi‑Fi, и всё, что вы делаете на экране и вводите на клавиатуре, видит взломщик.

Но злоумышленники извлекают выгоду из незащищённости открытых точек и неосторожности пользователей. А иногда хакеры подбираются и к запароленным точкам. А там уже дело техники: подключились к Wi‑Fi, и всё, что вы делаете на экране и вводите на клавиатуре, видит взломщик.

Как защитить данные

Настроить двухфакторную аутентификацию

Это двойная защита, первый рубеж которой — обычная комбинация логина и пароля, то есть то, что хранится на сервере, а второй — то, к чему есть доступ только у конкретного пользователя.

Двухфакторная авторизация может выполняться через СМС‑пароли, приложения‑аутентификаторы, проверку в официальных программах и с помощью аппаратных токенов. Простой пример: вы вводите логин и пароль от интернет‑банка, после на телефон приходит код по СМС или внутри приложения.

Двухфакторная аутентификация поддерживается в сервисах Google, Apple, Microsoft, VK, Dropbox, Telegram и других. Это необходимая мера для защиты данных, поэтому обязательно включите такую проверку во всех учётных записях. Если же какое‑то приложение с ней не работает, то это серьёзный повод отказаться от его применения.

Если же какое‑то приложение с ней не работает, то это серьёзный повод отказаться от его применения.

Вместо СМС через мобильного оператора лучше использовать программу на смартфоне, которая будет автоматически генерировать коды для аутентификации. Самые популярные варианты — Authy, Google Authenticator и Microsoft Authenticator. Они могут работать без подключения к Сети.

Загрузить

Цена: Бесплатно

Загрузить

Цена: Бесплатно

Загрузить

Цена: Бесплатно

Загрузить

Цена: Бесплатно

Загрузить

Цена: Бесплатно

Загрузить

Цена: Бесплатно

Устанавливать защищённое соединение

Большинство сайтов, включая почтовые сервисы, социальные сети, интернет‑банки и платёжные службы, давно перешло на HTTPS‑протокол. Совершая покупки и другие потенциально опасные действия, обращайте внимание на значок слева от адресной строки.

Совершая покупки и другие потенциально опасные действия, обращайте внимание на значок слева от адресной строки.

Убедитесь, что работаете с сайтом по зашифрованному соединению, а также удостоверьтесь, что это действительно официальная страница, а не поддельная версия с похожим адресом.

Для дополнительной защиты можно использовать специальные сервисы, например Disconnect.me. Он блокирует отслеживающие и потенциально опасные скрипты со стороны сайтов и приложений.

Загрузить

Цена: 0

Загрузить

Цена: Бесплатно

Загрузить

Цена: Бесплатно

Загрузить

Цена: Бесплатно

Использовать менеджеры паролей

«Создайте сложный пароль» — такое советуют в каждой статье по защите личных данных. Но вряд ли вы придумаете последовательность надёжнее сгенерированной специальным сервисом. И даже если получится, то вряд ли запомните, а листочек бумаги может потеряться.

И даже если получится, то вряд ли запомните, а листочек бумаги может потеряться.

Есть менеджеры паролей, которые берут боль на себя. Они сами генерируют сложные коды и записывают их в защищённое хранилище. Вам не нужно помнить данные к конкретному сайту — приложение само подставит набор символов в нужное поле.

Контролировать доступ приложений к вашим данным

Пользователи iOS и Android могут управлять доступом приложений к различным данным через настройки со списком всех программ. Не поленитесь и проведите ревизию: проверьте, какую информацию используют установленные приложения и игры. Если какие‑то запросы вызывают подозрение — отключайте.

Пользоваться VPN, работая с публичными Wi‑Fi‑точками

Подключаясь в кафе и других общественных местах к Wi‑Fi, не забывайте о VPN‑сервисах. Они перенаправят трафик на собственный сервер, а вам отдадут уже «очищенный», который не могут отслеживать злоумышленники.

Помните, что доступ по паролю не гарантирует безопасности. VPN скроет ваш IP‑адрес, но при этом не защитит от фишинга или скачивания вредоносных файлов. Подходящий сервис для компьютеров и смартфонов вы можете установить из наших подборок бесплатных и платных вариантов.

VPN скроет ваш IP‑адрес, но при этом не защитит от фишинга или скачивания вредоносных файлов. Подходящий сервис для компьютеров и смартфонов вы можете установить из наших подборок бесплатных и платных вариантов.

Что запомнить

- Включите двухфакторную авторизацию на всех сайтах и в сервисах.

- Работайте с защищённым соединением или пользуйтесь программами для шифрования трафика.

- Используйте менеджеры паролей. Генерируйте сложные для взлома комбинации.

- Следите, как мобильные приложения используют личные данные.

- Подключайте VPN, работая с открытыми Wi‑Fi‑точками.

Этот материал впервые был опубликован в июне 2016 года. В июне 2022‑го мы обновили текст.

Читайте также 📱

- Как защитить кредитную карту от мошенников

- 9 способов защитить ваше облачное хранилище

- Sendsecure.

ly — сервис для безопасной отправки секретных сообщений

ly — сервис для безопасной отправки секретных сообщений - Похищенный смартфон могут использовать для кражи ваших денег. Вот как их защитить

Как защитить свои персональные данные от утечек

- Главная

- Статьи и публикации

- Как защитить свои персональные данные от утечек

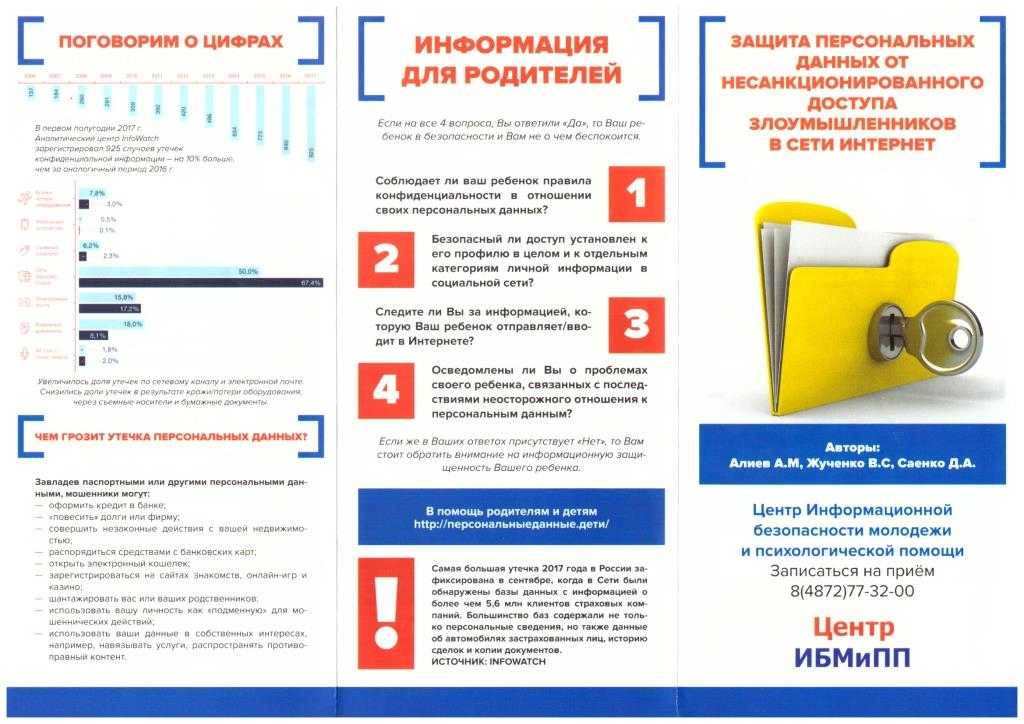

С каждым днем растет количество киберпреступлений, в частности, значительно возросло число хакерских атак, в результате которых происходят утечки персональных данных простых пользователей, которые чаще всего даже не подозревают, что подверглись нападению злоумышленников.

Главная проблема заключается в том, что пользователи не могут осознать тот факт, что киберпреступники могут беспрепятственно завладеть критически важными персональными данными, не проникая при этом в дом и не похищая сумки на улице. Но сегодня данные пользователей особенно уязвимы — новые технологии позволяют хакерам без особых трудозатрат получать логины и пароли, номера банковских счетов и другую конфиденциальную информацию.

Так какими же способами злоумышленникам удается завладеть персональными данными пользователей? Эксперты eScan перечислили основные методы, с помощью которых хакеры получают доступ к данным:

Самый распространенный путь утечки данных — троянцы или другое вредоносное программное обеспечение, загружающееся на компьютер. Это происходит во время перехода с сайта на сайт, по невнимательности пользователь может загрузить зараженный файл, которые откроет путь ко всем данным, хранящимся на зараженном устройстве;

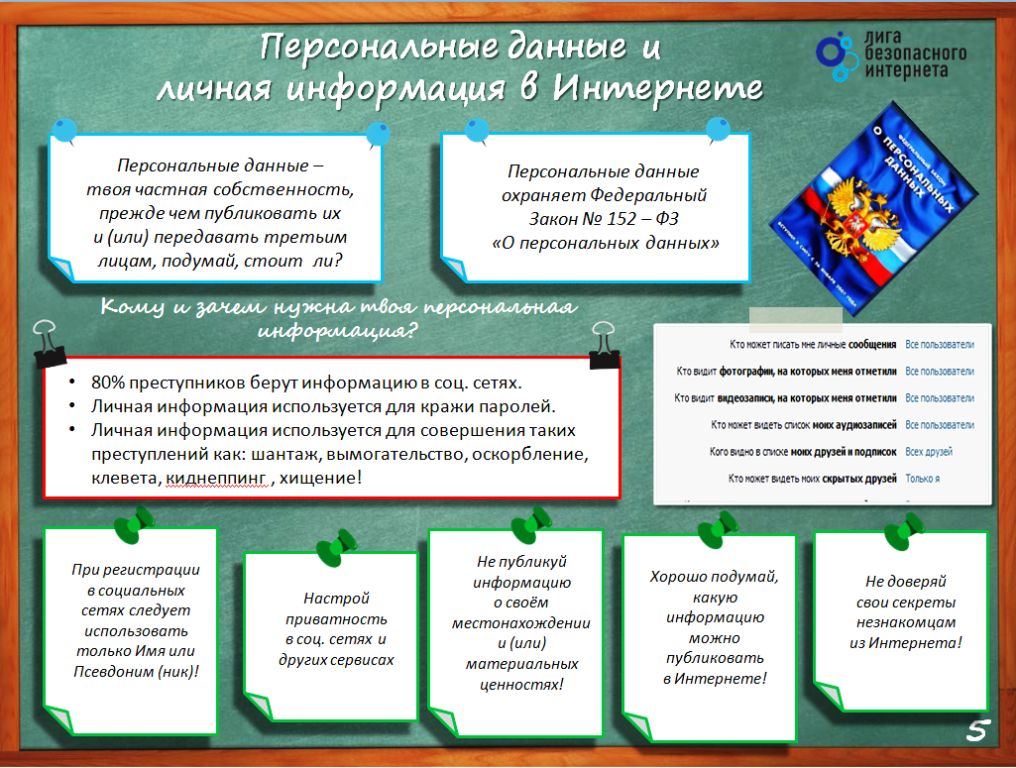

Значительная часть персональной информации присутствует в открытом доступе — в социальных сетях, мессенджерах и т. д., все это помогает киберпреступникам в достижении их целей. Сайты знакомств — особо излюбленные хакерами ресурсы для получения личных данных пользователей;

д., все это помогает киберпреступникам в достижении их целей. Сайты знакомств — особо излюбленные хакерами ресурсы для получения личных данных пользователей;

Фишинг. С помощью точных копий сайтов онлайн-магазинов, злоумышленники могут получить информацию о кредитных картах.

Также хакеры активно используют в своих целях электронную почту — отправляют ссылки, ведущие на сайты, «инфицированные» вирусами.

Кроме того, хакеры получают данные с потерянных или украденных ноутбуков, сменных устройств хранения данных, а также из бумажных документов, содержащих личную информацию.

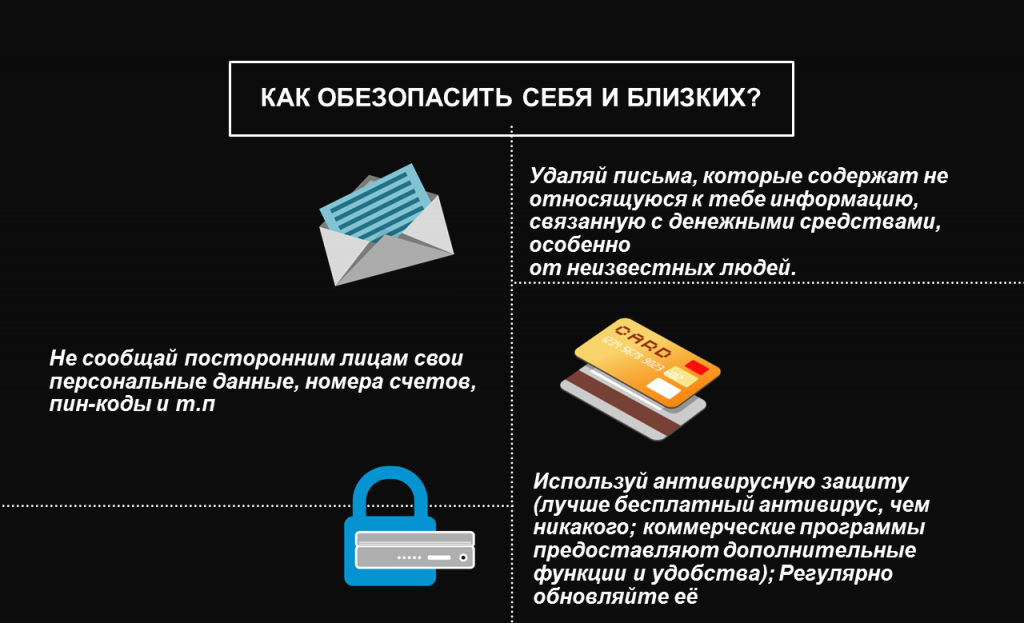

Так что может сделать пользователь для создания надежной системы защиты своей персональной информации? Предпринять несколько важных мер:

- Установите в компьютерной системе брандмауэр, чтобы гарантировать безопасную работу в локальных сетях и Интернете.

- Установите эффективное антивирусное программное обеспечение, такое как продукты eScan, которые обеспечивают расширенную защиту от усложняющихся интернет-угроз.

- До установки любого программного обеспечения проверяйте данные о нём на различных форумах через поисковые системы, чтобы понять, существуют ли проблемы у пользователей данного ПО; исследуйте репутацию компании, которая продает это программное обеспечение.

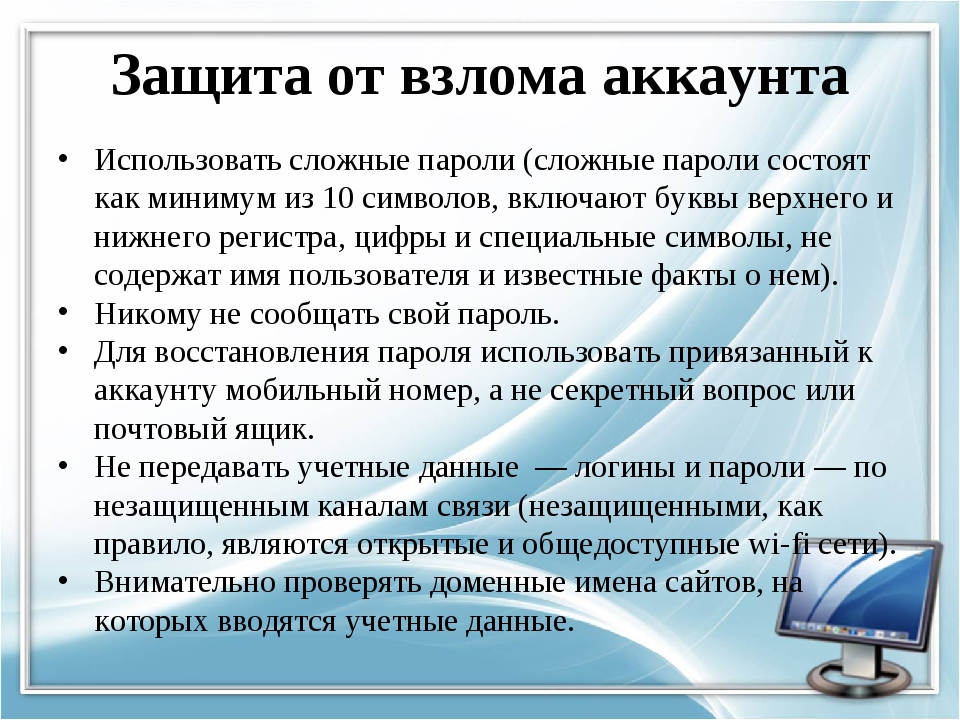

- Никогда не используйте короткий и простой пароль для входа в свои учетные записи онлайн. Используйте в качестве пароля сложные комбинации букв, чисел и специальных знаков.

- Относитесь осторожно к ссылкам и интернет-адресам, присланным в незапрашиваемыми вами электронных письмах или текстовых сообщениях.

- Не передавайте критически важную информацию в незашифрованном виде по электронной почте, будьте осмотрительны, нажимая на ссылки в электронных письмах.

- Регулярно проверяйте учетные записи на любую необычную активность.

- До передачи личной или финансовой информации проверьте политику конфиденциальности веб-сайта.

- Отслеживайте активность ребенка онлайн, используйте современную систему родительского контроля на компьютере, планшете и мобильном телефоне.

Родителям следует рассказать своим детям об опасностях в Интернете.

Родителям следует рассказать своим детям об опасностях в Интернете. - Не устанавливайте мобильные приложения прежде, чем узнаете необходимые им права доступа.

- Создайте группы электронных адресов; не привязывайте учетные записи в Facebook, Twitter, новостных сайтах, интернет-магазинах и банковских онлайновых сервисах к одному адресу электронной почты.

Источник: www.nnit.ru

Теги

защита информации

персональные данные

Добавляя комментарий вы даёте согласие на обработку персональных данных в соответствии с Политикой и принимаете условия Оферты

Категории

- Взломы и утечки2

- Видеонаблюдение7

- Защита информации13

- Персональные данные3

- Физическая охрана2

- Другое6

Облако тегов

антивирус

видеонаблюдение

защита информации

информационная безопасность

обучение

охрана

персональные данные

угрозы

утечка

Всегда рядом

Оказываем услуги дистанционно на всей территории России

Цены сбалансированы

Индивидуальный подход при формировании стоимости работ

Привлекательные сроки

Приведение обработки ПДн в соответствие 152-ФЗ – от 10 рабочих дней

Огромный опыт

На рынке защиты персональных данных с 2011 года

Защитите свою личную информацию и данные

Интернет называют информационной супермагистралью. Но когда мошенники, хакеры и другие злоумышленники пытаются украсть вашу личную информацию в Интернете, полезно знать, как заблокировать ваши устройства, сеть и информацию. Таким образом, ваши пароли, номера социального страхования или номера счетов не уйдут по супермагистрали к мошенникам.

Но когда мошенники, хакеры и другие злоумышленники пытаются украсть вашу личную информацию в Интернете, полезно знать, как заблокировать ваши устройства, сеть и информацию. Таким образом, ваши пароли, номера социального страхования или номера счетов не уйдут по супермагистрали к мошенникам.

- Защитите свои устройства

- Защитите свои учетные записи

- Одноранговый обмен файлами

- Защитите свою домашнюю сеть

- Сообщить о краже личных данных

Защитите свои устройства

Поддерживайте программное обеспечение безопасности, интернет-браузер и операционную систему в актуальном состоянии.

Преступники ищут слабые места, чтобы использовать их, прежде чем компании-разработчики программного обеспечения смогут их исправить. Но регулярное обновление вашего программного обеспечения — как можно скорее после выхода новой версии — помогает убедиться, что у вас есть критические исправления и средства защиты от угроз безопасности.

Для получения информации о том, как обновить программное обеспечение безопасности, операционную систему, интернет-браузеры и приложения, посетите веб-сайт разработчика. Обычно у них есть способ подписаться на обновления по электронной почте или настроить их на автоматическое обновление. Не игнорируйте напоминания об обновлениях. Вы не хотите оставлять дверь открытой, чтобы хакеры могли получить вашу информацию.

Обязательно обновите:

- Программное обеспечение безопасности. Для работы ваши антивирусы или брандмауэры должны быть обновлены, независимо от того, были ли они предварительно установлены или загружены на ваше устройство.

- Программное обеспечение операционной системы. Например, это может быть Windows, Apple OS или Chrome.

- Интернет-браузеры и приложения. Разработчики часто предоставляют обновления для решения проблем безопасности, исправления ошибок или добавления новых функций.

Защитите свои учетные записи

После того, как ваш компьютер, планшет и телефон будут защищены, примите следующие меры для защиты своих учетных записей, особенно тех, которые содержат личную информацию, такую как ваш банк, электронная почта и учетные записи социальных сетей.

Создавайте и используйте надежные пароли

Это означает не менее 12 символов. Как правило, сделать пароль длиннее — это самый простой способ повысить его надежность. Рассмотрите возможность использования парольной фразы из случайных слов, чтобы ваш пароль лучше запомнился, но избегайте использования общих слов или фраз. Чтобы получить дополнительные советы, ознакомьтесь с этим контрольным списком паролей.

Используйте многофакторную аутентификацию

Некоторые учетные записи обеспечивают дополнительную безопасность, требуя два или более учетных данных для входа в вашу учетную запись. Это называется многофакторной аутентификацией. Эти дополнительные учетные данные делятся на две категории:

- Что-то, что у вас есть, например пароль, который вы получаете через приложение аутентификации или ключ безопасности.

- Что-то, чем вы являетесь, например, отсканированный отпечаток пальца, сетчатки глаза или лица.

Многофакторная аутентификация усложняет мошенникам вход в ваши аккаунты, если они узнают ваше имя пользователя и пароль.

Выберите секретные вопросы, ответы на которые знаете только вы. Поэтому по возможности избегайте таких вопросов, как почтовый индекс, девичья фамилия матери и место рождения. И не используйте вопросы с ограниченным количеством ответов, которые злоумышленники могут легко угадать — например, цвет вашей первой машины. Вы даже можете ввести случайные ответы, чтобы затруднить угадывание. Если вы это сделаете, вам придется запомнить ответы, которые вы используете.

Сделайте резервную копию ваших данных, чтобы защитить их. Резервное копирование данных означает создание дополнительной копии всех ваших файлов. Таким образом, если что-то случится — скажем, вирус, сбой вашего устройства или вас взломают — у вас все еще будут ваши файлы. Важно делать это раз в неделю, чтобы не потерять важные данные, такие как фотографии, документы и файлы. Если вам нужно восстановить резервную копию, она будет такой же актуальной, как и при последнем резервном копировании.

Если вам нужно восстановить резервную копию, она будет такой же актуальной, как и при последнем резервном копировании.

Вот два варианта и несколько вещей, которые следует учитывать при выборе способа резервного копирования файлов.

- Сохраняйте файлы в облаке. Существует множество облачных хранилищ, позволяющих сохранять файлы и данные в Интернете. Вы можете быть знакомы с некоторыми из них, такими как Google Drive, Evernote, Dropbox, OneDrive или iCloud, но существует и множество других. Многие из этих сервисов поставляются с бесплатным местом для хранения, и вы можете заплатить за дополнительное пространство. Когда вы сохраняете свою информацию в облаке, вы доверяете кому-то другому хранить эту информацию в безопасности. Если вы думаете об использовании облачного хранилища, узнайте, какой уровень конфиденциальности или безопасности предлагают различные сервисы.

- Сохраните файлы на внешнем устройстве хранения. Флэш-накопитель USB — доступный вариант, предлагающий умеренный объем памяти.

Другой вариант — внешний жесткий диск. Он может стоить немного дороже, чем USB-накопитель, но он обеспечивает большую емкость для хранения данных, более быструю передачу данных и более надежную работу. Вы можете решить, для каких файлов или папок создавать резервные копии, а также запланировать автоматическое резервное копирование.

Другой вариант — внешний жесткий диск. Он может стоить немного дороже, чем USB-накопитель, но он обеспечивает большую емкость для хранения данных, более быструю передачу данных и более надежную работу. Вы можете решить, для каких файлов или папок создавать резервные копии, а также запланировать автоматическое резервное копирование.

Одноранговый обмен файлами

Одноранговые программы обмена файлами могут предоставить вам доступ к бесплатной музыке и видео, но они сопряжены с риском. Например:

- незнакомцы могут просматривать ваши личные файлы и делиться ими

- программа может предоставить общий доступ к файлам и папкам, которые вы не планировали предоставлять

- вы можете неосознанно загрузить вредоносное ПО, пиратские материалы или материалы, защищенные авторским правом, или порнографию.

Если вы решите использовать одноранговую программу, используйте программное обеспечение безопасности для сканирования любых файлов перед их открытием и перед воспроизведением любых загруженных файлов. Избегайте любых одноранговых программ, которые просят вас отключить или изменить настройки вашего брандмауэра. Отключение или изменение этих параметров может ослабить безопасность вашего компьютера.

Защитите свою домашнюю сеть

Одним из важных способов защиты вашей информации является защита вашей домашней сети. Думайте о своем маршрутизаторе как о точке соединения между вашими устройствами и Интернетом. Если вредоносное ПО попадет на любое из ваших подключенных устройств, оно может распространиться на другие устройства, подключенные к вашей сети. Ваши устройства, учетные записи и вся сеть защищены настолько, насколько защищен ваш маршрутизатор.

Прочтите эту статью о защите домашней сети, чтобы узнать, как быстро повысить безопасность маршрутизатора и сети.

Сообщить о краже личных данных

Если вы считаете, что кто-то получил доступ к вашим учетным записям или имеет вашу личную информацию, посетите IdentityTheft.gov. Там вы получите инструкции, которые необходимо предпринять, чтобы выяснить, были ли ваши личные данные использованы не по назначению, и как сообщить о краже личных данных и восстановиться.

12 способов защиты данных пользователя

Термины «защита данных» и «конфиденциальность данных» часто используются взаимозаменяемо, но между ними есть важное различие. Конфиденциальность данных определяет, кто имеет доступ к данным, а защита данных предоставляет инструменты и политики для фактического ограничения доступа к данным. Правила соответствия помогают гарантировать, что запросы пользователей о конфиденциальности выполняются компаниями, и компании несут ответственность за принятие мер для защиты личных данных пользователей.

Защита данных и конфиденциальность обычно применяются к личной медицинской информации (PHI) и информации, позволяющей установить личность (PII). Он играет жизненно важную роль в бизнес-операциях, развитии и финансах. Защищая данные, компании могут предотвратить утечку данных, ущерб репутации и лучше соблюдать нормативные требования.

Решения по защите данных основаны на таких технологиях, как предотвращение потери данных (DLP), хранилище со встроенной защитой данных, брандмауэры, шифрование и защита конечных точек.

В этой статье:

- Что такое конфиденциальность защиты данных и почему это важно?

- Что такое принципы защиты данных?

- Что такое конфиденциальность данных и почему это важно?

- Что такое положения о защите данных?

- Защита данных и конфиденциальность данных

- 12 Технологии и методы защиты данных для защиты ваших данных

- Передовые методы обеспечения конфиденциальности данных

- Инвентаризация ваших данных

- Минимизация сбора данных

- Будьте открыты со своими пользователями

- Тенденции защиты данных

- Переносимость данных

- Защита мобильных данных

- Программы-вымогатели

- Управление копированием данных (CDM)

- Аварийное восстановление как услуга

- Защита данных и конфиденциальность с Cloudian HyperStore

Что такое защита данных и почему это важно?

Защита данных — это набор стратегий и процессов, которые вы можете использовать для защиты конфиденциальности, доступности и целостности ваших данных. Иногда это также называют безопасностью данных.

Иногда это также называют безопасностью данных.

Стратегия защиты данных жизненно важна для любой организации, которая занимается сбором, обработкой или хранением конфиденциальных данных. Успешная стратегия может помочь предотвратить потерю, кражу или повреждение данных и свести к минимуму ущерб, причиненный в случае взлома или аварии.

Что такое принципы защиты данных?

Принципы защиты данных помогают защитить данные и сделать их доступными при любых обстоятельствах. Он охватывает резервное копирование операционных данных и обеспечение непрерывности бизнеса/аварийного восстановления (BCDR) и включает реализацию аспектов управления данными и доступности данных.

Вот ключевые аспекты управления данными, относящиеся к защите данных:

- Доступность данных — обеспечение доступа пользователей к данным, необходимым для ведения бизнеса, и их использования, даже если эти данные потеряны или повреждены.

- Управление жизненным циклом данных — включает автоматизацию передачи важных данных в автономное и онлайн-хранилище.

- Управление жизненным циклом информации — включает в себя оценку, каталогизацию и защиту информационных активов из различных источников, включая сбои и сбои в работе оборудования, ошибки приложений и пользователей, сбои машин, вредоносные программы и вирусные атаки.

Связанный контент: прочтите наше руководство по принципы защиты данных

Что такое конфиденциальность данных и почему это важно?

Конфиденциальность данных — это руководство по сбору или обработке данных в зависимости от их конфиденциальности и важности. Конфиденциальность данных обычно применяется к личной медицинской информации (PHI) и информации, позволяющей установить личность (PII). Это включает финансовую информацию, медицинские записи, номера социального страхования или идентификационные номера, имена, даты рождения и контактную информацию.

Вопросы конфиденциальности данных распространяются на всю конфиденциальную информацию, с которой работают организации, включая информацию о клиентах, акционерах и сотрудниках. Часто эта информация играет жизненно важную роль в бизнес-операциях, развитии и финансах.

Часто эта информация играет жизненно важную роль в бизнес-операциях, развитии и финансах.

Конфиденциальность данных помогает гарантировать, что конфиденциальные данные доступны только утвержденным сторонам. Это предотвращает злонамеренное использование данных преступниками и помогает обеспечить соответствие организаций нормативным требованиям.

Что такое положения о защите данных?

Правила защиты данных регулируют сбор, передачу и использование определенных типов данных. Персональные данные включают в себя различные типы информации, включая имена, фотографии, адреса электронной почты, реквизиты банковского счета, IP-адреса персональных компьютеров и биометрические данные.

Правила защиты данных и конфиденциальности различаются в зависимости от страны, штата и отрасли. Например, в Китае был принят закон о конфиденциальности данных, который вступил в силу 1 июня 2017 г., а Общий регламент ЕС по защите данных (GDPR) вступил в силу в 2018 г. Несоблюдение может привести к репутационному ущербу и денежному штрафы, в зависимости от нарушения в соответствии с инструкциями каждого закона и регулирующего органа.

Соблюдение одного набора правил не гарантирует соблюдения всех законов. Кроме того, каждый закон содержит множество положений, которые могут применяться в одном случае, но не в другом, и все правила могут быть изменены. Такой уровень сложности затрудняет последовательное и надлежащее выполнение требований.

Узнайте больше в наших подробных руководствах по:

- Данные p защита р регуляторы

- Защита данных GDPR

Защита данных и конфиденциальность данных

Хотя и защита данных, и конфиденциальность важны, и они часто совпадают, эти термины не означают одно и то же.

Один относится к политикам, другой к механизмам

Конфиденциальность данных направлена на определение того, кто имеет доступ к данным, а защита данных сосредоточена на применении этих ограничений. Конфиденциальность данных определяет политики, которые используют инструменты и процессы защиты данных.

Конфиденциальность данных определяет политики, которые используют инструменты и процессы защиты данных.

Создание рекомендаций по конфиденциальности данных не гарантирует, что неавторизованные пользователи не получат доступ. Точно так же вы можете ограничить доступ с помощью средств защиты данных, оставив конфиденциальные данные уязвимыми. Оба необходимы для обеспечения безопасности данных.

Пользователи контролируют конфиденциальность, компании обеспечивают защиту

Еще одно важное различие между конфиденциальностью и защитой заключается в том, кто обычно контролирует ситуацию. В целях конфиденциальности пользователи часто могут контролировать, какой объем их данных передается и с кем. В целях защиты компании, обрабатывающие данные, должны обеспечить их конфиденциальность. Нормативно-правовые акты отражают эту разницу и созданы, чтобы гарантировать, что запросы пользователей о конфиденциальности выполняются компаниями.

Узнайте больше в наших подробных руководствах по:

- Политика защиты данных

- Стратегия защиты данных

12 Технологии и методы защиты данных для защиты ваших данных

Когда дело доходит до защиты ваших данных, существует множество вариантов хранения и управления, которые вы можете выбрать. Решения могут помочь вам ограничить доступ, отслеживать действия и реагировать на угрозы. Вот некоторые из наиболее часто используемых практик и технологий:

Решения могут помочь вам ограничить доступ, отслеживать действия и реагировать на угрозы. Вот некоторые из наиболее часто используемых практик и технологий:

- Обнаружение данных — первый шаг в защите данных, который включает в себя обнаружение того, какие наборы данных существуют в организации, какие из них критически важны для бизнеса и какие содержат конфиденциальные данные, которые могут подпадать под действие нормативных требований.

- Защита от потери данных (DLP) — набор стратегий и инструментов, которые можно использовать для предотвращения кражи, потери или случайного удаления данных. Решения по предотвращению потери данных часто включают в себя несколько инструментов для защиты от потери данных и восстановления после нее.

- СХД со встроенной защитой данных — современное оборудование для хранения данных обеспечивает встроенную кластеризацию дисков и резервирование. Например, Cloudian Hyperstore обеспечивает надежность до 14 девяток, низкую стоимость, позволяющую хранить большие объемы данных, и быстрый доступ с минимальным RTO/RPO.

Узнайте больше в нашем руководстве по безопасному хранению данных .

Узнайте больше в нашем руководстве по безопасному хранению данных . - Резервное копирование — создает копии данных и хранит их отдельно, что позволяет впоследствии восстановить данные в случае потери или изменения. Резервное копирование — критически важная стратегия обеспечения непрерывности бизнеса в случае потери, уничтожения или повреждения исходных данных случайно или злонамеренно. Узнайте больше в нашем руководстве по доступности данных.

- Снимки — снимок похож на резервную копию, но представляет собой полный образ защищаемой системы, включая данные и системные файлы. Моментальный снимок можно использовать для восстановления всей системы до определенного момента времени.

- Репликация — способ непрерывного копирования данных из защищенной системы в другое место. Это обеспечивает живую, актуальную копию данных, позволяющую не только восстановить, но и немедленно переключиться на копию в случае сбоя основной системы.

- Брандмауэры — утилиты, позволяющие отслеживать и фильтровать сетевой трафик. Вы можете использовать брандмауэры, чтобы гарантировать, что только авторизованным пользователям разрешен доступ или передача данных.

- Аутентификация и авторизация — элементы управления, помогающие проверять учетные данные и обеспечивать правильное применение привилегий пользователя. Эти меры обычно используются как часть решения по управлению идентификацией и доступом (IAM) и в сочетании с управлением доступом на основе ролей (RBAC).

- Шифрование — изменяет содержимое данных в соответствии с алгоритмом, который можно отменить только с помощью правильного ключа шифрования. Шифрование защищает ваши данные от несанкционированного доступа, даже если данные будут украдены, сделав их нечитаемыми. Узнайте больше в руководстве по d ata e ncryption .

- Endpoint Protection — защищает шлюзы вашей сети, включая порты, маршрутизаторы и подключенные устройства.

Программное обеспечение для защиты конечных точек обычно позволяет отслеживать периметр сети и при необходимости фильтровать трафик.

Программное обеспечение для защиты конечных точек обычно позволяет отслеживать периметр сети и при необходимости фильтровать трафик. - Удаление данных — ограничивает ответственность за счет удаления данных, которые больше не нужны. Это можно сделать после обработки и анализа данных или периодически, когда данные больше не актуальны. Удаление ненужных данных является требованием многих нормативных актов, таких как GDPR. Для получения дополнительной информации о GDPR ознакомьтесь с нашим руководством: Защита данных GDPR.

- Аварийное восстановление — набор методов и технологий, которые определяют, как организация справляется с бедствием, таким как кибератака, стихийное бедствие или крупномасштабный отказ оборудования. Процесс аварийного восстановления обычно включает в себя создание удаленного сайта аварийного восстановления с копиями защищенных систем и переключение операций на эти системы в случае аварии.

Связанное содержимое: прочтите наше руководство по непрерывной защите данных

Важнейшие рекомендации по обеспечению конфиденциальности данных

Создание политик конфиденциальности данных может быть сложной задачей, но это не невозможно. Следующие рекомендации помогут вам обеспечить максимальную эффективность создаваемых вами политик.

Следующие рекомендации помогут вам обеспечить максимальную эффективность создаваемых вами политик.

Inventory Your Data

Частью обеспечения конфиденциальности данных является понимание того, какие данные у вас есть, как они обрабатываются и где они хранятся. Ваша политика должна определять, как эта информация собирается и обрабатывается. Например, вам нужно определить, как часто данные сканируются и как они классифицируются после обнаружения.

В ваших политиках конфиденциальности должно быть четко указано, какие средства защиты необходимы для различных уровней конфиденциальности ваших данных. Политики также должны включать процессы аудита средств защиты, чтобы гарантировать правильное применение решений.

Связанное содержимое: прочтите наше руководство по оценке воздействия на защиту данных

Минимизация сбора данных

Убедитесь, что ваши политики требуют сбора только необходимых данных. Если вы соберете больше, чем вам нужно, вы увеличите свою ответственность и создадите чрезмерную нагрузку на свои службы безопасности. Минимизация сбора данных также может помочь вам сэкономить на пропускной способности и хранилище.

Если вы соберете больше, чем вам нужно, вы увеличите свою ответственность и создадите чрезмерную нагрузку на свои службы безопасности. Минимизация сбора данных также может помочь вам сэкономить на пропускной способности и хранилище.

Один из способов добиться этого — использовать фреймворки «проверять, а не сохранять». Эти системы используют сторонние данные для проверки пользователей и избавляют от необходимости хранить или передавать пользовательские данные в ваши системы.

Будьте открыты со своими пользователями

Многие пользователи осведомлены о проблемах конфиденциальности и, вероятно, оценят прозрачность, когда речь идет о том, как вы используете и храните данные. Отражая это, GDPR сделал согласие пользователя ключевым аспектом использования и сбора данных.

Вы можете быть уверены, что включите пользователей и их согласие в свои процессы, разработав вопросы конфиденциальности в своих интерфейсах. Например, наличие четких пользовательских уведомлений с указанием, когда данные собираются и почему. Вы также должны включить опции для пользователей, чтобы изменить или отказаться от сбора данных.

Вы также должны включить опции для пользователей, чтобы изменить или отказаться от сбора данных.

Тенденции в области защиты данных

Вот некоторые важные тенденции, определяющие эволюцию защиты данных.

Переносимость данных и независимость данных

Переносимость данных является важным требованием для многих современных ИТ-организаций. Это означает возможность перемещать данные между различными средами и программными приложениями. Очень часто переносимость данных означает возможность перемещать данные между локальными центрами обработки данных и общедоступным облаком, а также между различными поставщиками облачных услуг.

Переносимость данных также имеет юридические последствия: когда данные хранятся в разных странах, на них распространяются разные законы и правила. Это известно как суверенитет данных.

Связанное содержимое: прочитайте наше руководство по суверенитету данных

Традиционно данные не были переносимыми, и для переноса больших наборов данных в другую среду требовались огромные усилия. Миграция облачных данных также была чрезвычайно сложной на заре облачных вычислений. Разрабатываются новые технические методы, облегчающие миграцию и, таким образом, делающие данные более переносимыми.

Миграция облачных данных также была чрезвычайно сложной на заре облачных вычислений. Разрабатываются новые технические методы, облегчающие миграцию и, таким образом, делающие данные более переносимыми.

С этим связана проблема переносимости данных в облаках. Поставщики облачных услуг, как правило, используют проприетарные форматы данных, шаблоны и механизмы хранения. Это затрудняет перемещение данных из одного облака в другое и создает привязку к поставщику. Все чаще организации ищут стандартизированные способы хранения данных и управления ими, чтобы сделать их переносимыми между облаками.

Узнайте больше в наших подробных руководствах о:

- Защита данных в облаке

- Защита данных Office 365

Защита мобильных данных

Защита мобильных устройств — это меры, предназначенные для защиты конфиденциальной информации, хранящейся на ноутбуках, смартфонах, планшетах, носимых и других портативных устройствах. Фундаментальным аспектом безопасности мобильных устройств является предотвращение доступа неавторизованных пользователей к вашей корпоративной сети. В современной ИТ-среде это критический аспект сетевой безопасности.

Фундаментальным аспектом безопасности мобильных устройств является предотвращение доступа неавторизованных пользователей к вашей корпоративной сети. В современной ИТ-среде это критический аспект сетевой безопасности.

Существует множество инструментов для защиты мобильных данных, предназначенных для защиты мобильных устройств и данных путем выявления угроз, создания резервных копий и предотвращения проникновения угроз на конечной точке в корпоративную сеть. ИТ-персонал использует программное обеспечение для защиты мобильных данных, чтобы обеспечить безопасный мобильный доступ к сетям и системам.

Общие возможности решений для защиты мобильных данных включают:

- Обеспечение связи по защищенным каналам

- Выполнение строгой проверки личности, чтобы убедиться, что устройства не скомпрометированы

- Ограничение использования стороннего программного обеспечения и просмотра небезопасных веб-сайтов

- Шифрование данных на устройстве для защиты от компрометации и кражи устройства

- Выполнять регулярные проверки конечных точек для обнаружения угроз и проблем безопасности

- Мониторинг угроз на устройстве

- Настройка безопасных шлюзов, позволяющих удаленным устройствам безопасно подключаться к сети

Программы-вымогатели

Программы-вымогатели — это растущая угроза кибербезопасности, которая является главным приоритетом безопасности практически для всех организаций. Программа-вымогатель — это тип вредоносного ПО, которое шифрует пользовательские данные и требует выкуп за их разглашение. Новые типы программ-вымогателей отправляют данные злоумышленникам перед их шифрованием, что позволяет злоумышленникам вымогать деньги у организации, угрожая сделать ее конфиденциальную информацию общедоступной.

Программа-вымогатель — это тип вредоносного ПО, которое шифрует пользовательские данные и требует выкуп за их разглашение. Новые типы программ-вымогателей отправляют данные злоумышленникам перед их шифрованием, что позволяет злоумышленникам вымогать деньги у организации, угрожая сделать ее конфиденциальную информацию общедоступной.

Резервные копии — это эффективная защита от программ-вымогателей: если у организации есть свежая копия данных, она может восстановить ее и восстановить доступ к данным. Однако программы-вымогатели могут распространяться по сети в течение длительного периода времени, еще не зашифровав файлы. На этом этапе программа-вымогатель может заразить любую подключенную систему, включая резервные копии. Когда программы-вымогатели распространяются на резервные копии, для стратегий защиты данных «игра окончена», поскольку восстановить зашифрованные данные становится невозможно.

Существует несколько стратегий предотвращения программ-вымогателей и, в частности, предотвращения их распространения на резервные копии:

- Самая простая стратегия — использовать старое правило резервного копирования 3-2-1, сохраняя три копии данных на двух носителях, одну из них вне помещений.

- располагают передовыми технологиями, которые могут обнаруживать программы-вымогатели на ранних стадиях или, в худшем случае, блокировать процессы шифрования в самом начале.

- предлагают неизменное хранилище, которое гарантирует, что данные не могут быть изменены после их сохранения. Узнайте, как безопасное хранилище Cloudian может защитить ваши резервные копии от программ-вымогателей.

Поставщики систем безопасности

Поставщики хранилищ

Сопутствующее содержимое: прочтите наше руководство по восстановлению данных программ-вымогателей

Управление копированием данных (CDM)

В крупных организациях несколько наборов данных хранятся в разных местах, и многие из них могут дублировать данные между собой.

Дублирование данных создает множество проблем: увеличивает затраты на хранение, создает несоответствия и проблемы в работе, а также может привести к проблемам безопасности и соответствия требованиям. Как правило, не все копии данных будут защищены одинаково. Бесполезно защищать набор данных и обеспечивать его соответствие, когда данные дублируются в другом неизвестном месте.

Бесполезно защищать набор данных и обеспечивать его соответствие, когда данные дублируются в другом неизвестном месте.

CDM — это тип решения, которое обнаруживает повторяющиеся данные и помогает управлять ими, сравнивая похожие данные и позволяя администраторам удалять неиспользуемые копии.

Аварийное восстановление как услуга

Аварийное восстановление как услуга (DRaaS) — это управляемая услуга, которая предоставляет организации облачный удаленный сайт аварийного восстановления.

Традиционно создание вторичного центра обработки данных было чрезвычайно сложным и требовало огромных затрат и имело значение только для крупных предприятий. Благодаря DRaaS организация любого размера может реплицировать свои локальные системы в облако и легко восстанавливать операции в случае аварии.

Службы DRaaS используют общедоступную облачную инфраструктуру, что позволяет хранить несколько копий инфраструктуры и данных в разных географических точках для повышения отказоустойчивости.

Защита данных и конфиденциальность с помощью Cloudian HyperStore

Для защиты данных требуется мощная технология хранения. Устройства хранения Cloudian просты в развертывании и использовании, позволяют хранить данные петабайтного масштаба и получать к ним мгновенный доступ. Cloudian поддерживает высокоскоростное резервное копирование и восстановление с параллельной передачей данных (запись 18 ТБ в час с 16 узлами).

Cloudian обеспечивает надежность и доступность ваших данных. HyperStore может создавать резервные копии и архивировать ваши данные, предоставляя вам высокодоступные версии для восстановления в случае необходимости.

В HyperStore хранение происходит за брандмауэром, вы можете настроить географические границы для доступа к данным и определить политики для синхронизации данных между пользовательскими устройствами. HyperStore предоставляет вам возможности облачного обмена файлами на локальном устройстве и средства контроля для защиты ваших данных в любой облачной среде.

Узнайте больше о защите данных с помощью Cloudian.

Узнайте больше о защите данных и конфиденциальности

Защита данных и конфиденциальность — это обширная тема. Успешная процедура защиты данных может предотвратить потерю или повреждение данных и уменьшить ущерб, причиненный в случае взлома. Методы конфиденциальности данных гарантируют, что конфиденциальные данные доступны только утвержденным сторонам.

Еще многое предстоит узнать о защите данных и конфиденциальности. Чтобы продолжить свое исследование, взгляните на остальные наши блоги по этой теме:

Соблюдение правил защиты данных

Широкое использование личных и конфиденциальных данных повысило важность защиты этих данных от потери и искажения. Глобальные власти вмешались в соблюдение нормативных требований, таких как Общий регламент по защите данных (GDPR).

GDPR подчеркивает права на личные данные жителей ЕС, включая право на изменение, доступ, стирание или передачу своих данных. К персональным данным относится любая информация, относящаяся к физическому лицу. Сюда входят имена, физические данные, адреса, расовые или этнические характеристики, а также биометрические данные, такие как ДНК и отпечатки пальцев.

К персональным данным относится любая информация, относящаяся к физическому лицу. Сюда входят имена, физические данные, адреса, расовые или этнические характеристики, а также биометрические данные, такие как ДНК и отпечатки пальцев.

Вы можете узнать больше о правилах защиты данных в нашей статье:

Соблюдение правил защиты данных

Доступность данных: обеспечение непрерывного функционирования бизнес-операций

Компании полагаются на данные для предоставления услуг и продуктов их клиентов. Чтобы данные всегда были доступны, компаниям необходимо поддерживать работоспособность ИТ-инфраструктуры даже в случае аварии. Это состояние гарантированного доступа к данным называется доступностью данных.

В этой статье рассматриваются основы доступности данных и связанные с этим проблемы, а также предлагаются методы поддержания высокого уровня доступности данных.

Подробнее: Доступность данных: обеспечение непрерывности бизнес-операций

Как обеспечить безопасное хранение данных

Организации обычно хранят конфиденциальные данные на своих компьютерах, серверах и в облаке. Без надлежащей политики безопасности данных конфиденциальная информация может попасть в руки злоумышленников, что позволит им получить доступ к вашей сети и раскрыть личную информацию клиентов и сотрудников.

Без надлежащей политики безопасности данных конфиденциальная информация может попасть в руки злоумышленников, что позволит им получить доступ к вашей сети и раскрыть личную информацию клиентов и сотрудников.

В этой статье представлена концепция безопасности данных, а также различные инструменты и методы, которые можно использовать для защиты данных и предотвращения аварий.

Подробнее: Как обеспечить безопасное хранение данных

Шифрование данных: введение

Шифрование данных — это процесс преобразования данных в закодированную информацию, называемую шифротекстом. Закодированная информация может быть расшифрована только с помощью уникального ключа дешифрования. Вы можете сгенерировать ключ либо во время шифрования, либо заранее.

Шифрование обеспечивает целостность данных, защищая их от несанкционированного изменения. Шифрование снижает риск доступа к данным из ненадежных источников путем проверки источника данных.

Подробнее: Шифрование данных: введение

Непрерывная защита данных

Непрерывная защита данных — это метод резервного копирования данных при каждом изменении. Система непрерывной защиты данных ведет учет всех изменений данных и позволяет восстановить систему до любого предыдущего момента времени.

Система непрерывной защиты данных ведет учет всех изменений данных и позволяет восстановить систему до любого предыдущего момента времени.

Этот тип резервного копирования решает проблему потери данных, созданных между двумя запланированными резервными копиями. Он также обеспечивает защиту от атак, таких как программы-вымогатели или вредоносное ПО, а также от случайного удаления данных.

Подробнее: Непрерывная защита данных

Защита данных GDPR

GDPR — это юридический стандарт, который защищает персональные данные граждан Европейского Союза. Любая компания, которая обрабатывает и хранит персональные данные граждан ЕС, даже если она физически не находится в ЕС, должна применять правила GDPR.

В GDPR есть две основные роли: обработчик данных GDPR — это организация, которая хранит или обрабатывает данные этого типа от имени другой организации, и контроллер данных GDPR, который собирает или обрабатывает персональные данные для своих собственных целей.

Подробнее: Защита данных GDPR

Блокировка объектов S3 — защита данных от угроз программ-вымогателей и соблюдение нормативных требований

Блокировка объектов Amazon S3 хранит объекты с использованием модели «однократная запись — многократное чтение» (WORM). Блокировка объекта предотвращает удаление версии объекта в течение заданного пользователем периода хранения. Неизменяемые объекты S3 защищаются с помощью конфигурации объекта или сегмента WORM и атрибутов хранения.

Эта функция обеспечивает как защиту данных, включая дополнительную защиту от случайного или злонамеренного удаления, так и защиту от программ-вымогателей и соблюдение нормативных требований.

Подробнее: Блокировка объектов S3 — защита данных от программ-вымогателей и соответствие требованиям

Защита данных Office 365. Это важно.

Облачная подписка на Office 365 позволяет сотрудникам работать в любом месте и в любое время без необходимости размещать собственный контент и электронные письма. Однако эти файлы не всегда защищены от сбоя, аварии или атаки. Организации могут добиться этого путем резервного копирования данных в безопасном и надежном хранилище, локально или в облаке.

Однако эти файлы не всегда защищены от сбоя, аварии или атаки. Организации могут добиться этого путем резервного копирования данных в безопасном и надежном хранилище, локально или в облаке.

Подробнее: Защита данных Office 365. It is Essential

См. наши дополнительные руководства по ключевым темам защиты данных:

Мы разработали подробные руководства по нескольким другим темам защиты данных, которые также могут быть полезны при изучении мира резервного копирования данных. Также обратитесь к полному руководству по утечке данных.

Руководство по резервному копированию данных

Резервное копирование данных имеет решающее значение для обеспечения возможности восстановления организаций после различных типов потерь данных. Узнайте, как успешно реализовать методы резервного копирования данных.

См. лучшие статьи в нашем руководстве по резервному копированию данных:

- Архивы данных и зачем они нужны

- Облачное хранилище резервных копий: обеспечение непрерывности бизнеса

- Хранилище резервных копий: облако или локальное хранилище

Endpoint Security

Автор: Cynet

Злоумышленники часто используют конечные точки для получения несанкционированного доступа и проведения различных атак.